最新消息

[iThome文章分享] Python勒索软体锁定VMware ESXi下手,起因与IT人员的管理不当有关

勒索软体骇客对于虚拟化平台的攻击行动,先前已有信息安全业者提出警告,REvil、RansomExx、DarkSide、HelloKitty等骇客组织,都发展出针对VMware ESXi的勒索软体。而最近有新的勒索软体攻击锁定这类平台,并且用相当快的速度加密档案。

信息安全业者Sophos在10月5日,揭露一起使用Python指令码(Script)的勒索软体攻击事故,攻击者使用这些指令码,锁定组织内VMware ESXi环境,加密所有的虚拟磁碟,而使得虚拟机器(VM)被迫下线。根据资安人员的调查,从入侵到部署勒索软体指令码,攻击者约使用了3个多小时就完成,随后就开始加密VMware ESXi伺服器里的虚拟磁碟。Sophos表示,这是他们看过攻击速度最快的行动之一。

使用远端连线软体入侵受害组织

攻击者究竟如何入侵受害组织?研究人员指出,他们是透过未采用双因素验证的TeamViewer帐号,进入这个受害组织,并于背景中执行。而这个帐号的层级,是具备网域管理员权限的使用者。攻击者约于凌晨零时30分登入,并在10分钟后执行名为Advanced IP Scanner的工具,来探索目标组织的网路环境。但攻击者取得管理者TeamViewer帐密的方法为何?Sophos没有说明。

在接近凌晨2时的时候,攻击者透过上述的IP位址扫描工具,找到组织里的VMware ESXi伺服器,便下载名为Bitvise的SSH用户端软体,来存取VMware ESXi伺服器。攻击者能藉由SSH软体存取此虚拟化平台的前提,在于管理者必须启用名为ESXi Shell的SSH服务,而这项服务预设为关闭,由此看来,显然骇客已对该组织的网路环境有一定程度的了解。

但为何受害组织会启用ESXi Shell?Sophos根据调查结果指出,该组织的IT团队会使用这项功能来管理VMware ESXi,他们看到在攻击发生前启用与停用该功能数次,但在最近一次开启ESXi Shell之后,IT人员并未停用这项存取机制,而被攻击者掌握并予以利用。不过,该组织没有关闭ESXi Shell的原因,Sophos并未进一步说明。

先覆写再删除,资料恐难以复原

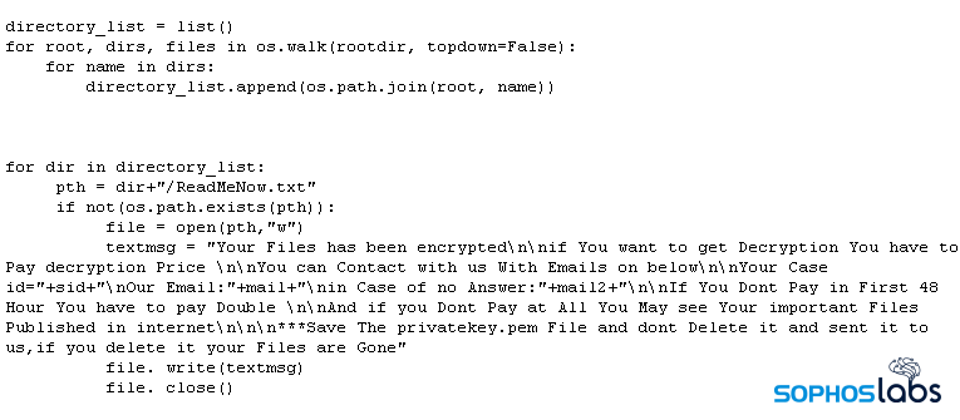

在攻击者扫描网路3小时之后,他们使用帐密登入ESXi Shell,复制名为fcker.py的档案,到ESXi的资料储存区(Datastore)。这个指令码使用vim-cmd的指令功能,找出所有的虚拟机器并将它们关机。

接著,这个指令码运用了OpenSSL来加密档案,并以「fuck」一字覆写原始档案内容,再将其删除。最终,这个指令码透过覆写再删除的方式,清除了资料储存区的所有档案、虚拟机器的名称,以及指令码本身。

不过,Sophos发现,本次攻击的加密过程中,骇客分别针对3个资料储存区执行fcker.py,这个指令码为每个储存区建立了不同的解密金钥,但因为这个指令码没有将金钥传送到外部的功能,攻击者便在受害组织的ESXi里留下解密金钥,换言之,透过留下的解密金錀,受害组织不需支付赎金,就能解密档案。

虽然本次攻击者失手留下解密金钥,但Sophos还是提醒IT人员,基于虚拟机器很可能基于效能考量,没有安装防毒软体而缺乏防护,骇客也往往直接从虚拟化平台的管理系统,著手进行攻击。对此,研究人员建议IT人员应参考VMware提供的最佳实践指南,并限制ESXi Shell的存取,以减少攻击面来保护虚拟化平台。