最新消息

[iThome文章分享] 勒索软体Atom Silo透过协作平台Confluence入侵组织,并企图防碍防毒软体运作

团队协作平台Confluence的重大漏洞CVE-2021-26084,Atlassian甫于8月底修补完成,9月初就传出遭到攻击者利用,美国当局因此提出警告,呼吁用户要尽速修补Confluence伺服器,不久之后,又有信息安全研究人员提出新发现:攻击者已利用含有漏洞的Confluence来挖矿牟利(其中,持续整合(CI)工具Jenkins证实他们已弃用的协作平台伺服器受害)。

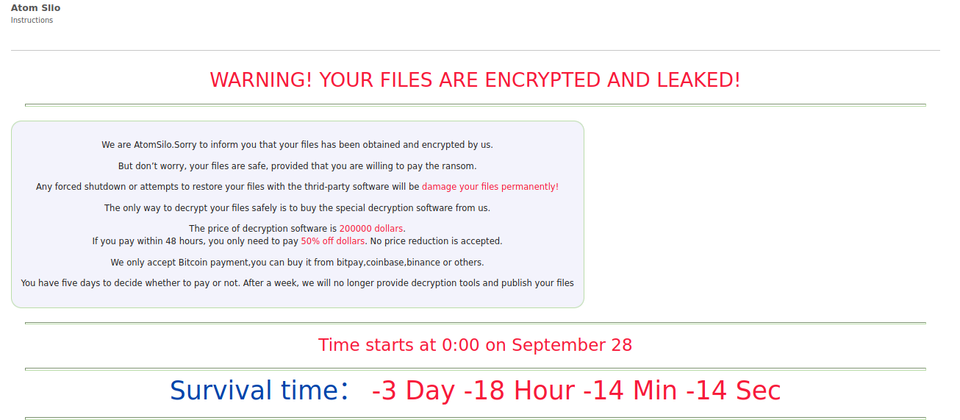

现在,此项漏洞也被勒索软体骇客盯上。信息安全业者Sophos于10月4日,揭露自9月中旬出现的Atom Silo勒索软体攻击行动,而在这起事故中,攻击者入侵受害组织的管道,就是藉由上述的Confluence漏洞,再横向感染其他处于相同区域网路的电脑。

关于Atom Silo的特徵,Sophos表示,它与LockFile几乎相同,但攻击者运用了一些新手法,而使得调查极为困难,例如,攻击者使用侧载恶意动态程式库的方式,来中断Sophos端点防毒软体的运作。

透过协作平台漏洞入侵,植入后门程式

关于此次勒索软体的攻击,是发生在9月24日,但其实骇客在9月13日,就攻击受害组织的Confluence伺服器,侵入管道是物件图导航语言(Object Graph Navigation Language,OGNL)注入漏洞CVE-2021-26084,对方经由程式码注入攻击而在受害者系统上形成了后门,使得攻击者后续能够下载作案工具并执行。

除了上述漏洞产生的后门,攻击者透过恶意酬载于Confluence伺服器上,植入第2个后门程式──这个后门由3个档案组成,其中一个为具有合法签章的可执行档案,攻击者用来侧载恶意DLL程式库。

而这个恶意DLL档案的启动方式,是被冒充为可执行档案所需的程式库,与可执行档案存放于相同的资料夹,以便让可执行档案运作时存取,这种手法被称为DLL搜寻顺序挟持(DLL Search Order Hijacking)。

至于该恶意档案的作用,是读取最后一个档案mfc.ini,来解密并载入后门。

上述DLL载入的恶意程式码内容,会使用TCP/IP的80连接埠,存取1个中继站的主机名称,程式码一旦载入,攻击者就能透过Windows管理介面(WMI),远端执行Shell命令。接下来,骇客可以开始横向移动,并在5个小时内入侵数台伺服器。

利用核心驱动程式与骇客工具,让防毒软体无法正常运作

前述入侵工作完成之后,攻击者一直到了9月24日,才再度行动。他们开始探索受害组织的重要伺服器,并远端操作RClone软体,将资料到外泄到攻击者持有的云端档案同步服务(特定Dropbox使用者帐号的云端储存空间)。

等到资料传输完成,他们便将勒索软体Atom Silo的相关档案,上传到网域控制器,再藉由群组原则的套用,感染网域里的所有电脑。而在启动勒索软体之前,攻击者也利用核心驱动程式档案drv64.dll,来干扰受害电脑安装的Sophos防毒软体运作,并且停用Sophos的档案扫描服务。

那么,若是端点侦测与反应系统(EDR)遇到这个恶意软体,又会是如何呢?Sophos表示,虽然他们的端点防护软体Intercept X,能透过CryptoGuard功能侦测到勒索软体,但攻击者会接著发动第2波攻击,将第2个攻击执行档,植入Windows的使用者桌面资料夹,使得防护遭到破坏,并且再度更新群组原则来执行Atom Silo。

原文连结:https://www.ithome.com.tw/news/147102