最新消息

[网管人专访] 达友代理ANCHOR特权帐号管理 本土研发符合在地需求

达友代理ANCHOR特权帐号管理 本土研发符合在地需求

特权帐号自动配发管理 轻松遵循法规并落实信息安全

洪羿涟 2015/9/21

现代化企业仰赖信息科技提升营运效率,诸如AD(Active Directory)服务、资料库、虚拟平台、网路与信息安全设备,均为不可或缺的基础架构。然而,各应用系统的高权限管理帐号如果疏于管理,一旦发生信息安全事件,就得面对未经授权的操作、共享特权帐号与密码缺乏可归责性等问题。即使系统运作执行会产生Log纪录,但只能从中看到管理者帐号登入时间、执行的指令,针对究竟是哪一个使用者帐号驱动执行则无从得知,万一发生机敏资料遭破坏或外泄事件,根本难以厘清责任归属。

其实国际间针对特权帐号管理的法规与解决方案发展已久,只是在台湾,达友科技副总经理林皇兴观察,只有政府、金融、电信等产业,在法规遵循压力下才有实施保护措施。他以规范严格的金融业举例,过去常见是透过实体的保管箱,封存特权帐号密码,当IT部门或使用者端日常维运系统需要登入时,必须填写申请单登记领用。待工作完成归还信封后,还必须更换密码、重新印制密码信封,整个过程估计要一小时才能完成。若遇到主管机关要求特权帐号必须每两个月变更密码,同时必须符合复杂度原则,就只能仰赖人力逐台系统登入变更。但金融业的内部系统主机大多数以百台计,即使重设密码如此简单的动作也变得耗时费力而且容易出错。达友科技日前代理的ANCHOR,即可协助企业更有效率地管理特权帐号,同时确保存取安全性。

落实法规遵循 提升管理效率

「为了协助客户落实法规遵循、提升管理效率与安全性,其实我们从两年前就在评估国际间知名的特权帐号管理解决方案。」林皇兴说。过程中发现,台湾的企业文化较特殊,若采用外商设计的解决方案,往往难以直接套用。他举例如特权帐密的申请,导入的解决方案必须能让既有的表单与工作流程维持不变,如此一来,势必需要经过客制化才得以整合。而ANCHOR的研发团队就在台湾,得以快速回应在地企业客制化需求,可说是达友科技选择代理的重要原因之一。

他进一步说明,ANCHOR是本土厂商新阳电脑科技所研发设计,团队在台湾成立已十多年,过去是系统整合商,以承接标案为主,二年前开始转型推出的ANCHOR,依据Gartner的定义属于PAM(Privileged Access Management)的范畴,有别于仅管理特权帐密的PIM(Privileged Identity Management),此类PAM方案还增添了授权/存取管理、行为监控与记录机制。

不需在受控主机端安装代理程式(Agent),ANCHOR内建自动盘点功能即可集中控管特权帐密,以取代传统需仰赖人力操作「拆信封」的工作模式。使用需求者经由浏览器介面进入ANCHOR申请密码的签核流程,领用后才可登入后端系统。待使用完毕后归还,亦可透过自动化流程更改密码,并重新封存。除了提高工作效率,自动盘点功能也可以避免使用需求者为了方便日后登入,又趁机私下建立新帐号。

.png)

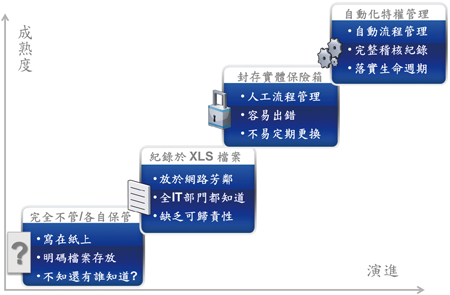

▲现今特权帐号管理解决方案已进化到自动化管理阶段,除了协助提升管理效率,亦可藉此降低资料外泄风险。(资料来源:达友科技)

「自动盘点可说是PAM最底层的基础,关键在于企业后端系统众多,必须可支援复杂的异质应用环境,而整合能力正是达友科技的强项。」林皇兴强调。完成ANCHOR与后端系统的整合后,即可在使用者经由administrator、root等特权帐号登入系统时,自动关连存取权限,记录经由特权帐号登入的使用者,远端存取过程亦可透过画面录影方式即时监控与记录。

即时录影监看功能可说是ANCHOR的核心特性,搭配系统内建的临时帐号申请机制,正符合台湾企业IT委外所需。当外包厂商维护系统时,以往的作法大多是承办人员代为登入,如今透过ANCHOR内建的临时帐号机制,即可为委外厂商新建帐号,且经由ANCHOR代为登入后端系统后,存取行为得以全程录影,承办人员只需在自己的电脑上监看即时影像画面,即可得知委外厂商的操作行为。一旦发现操作行为有疑虑,亦可发送指令至系统端即时中断。

全面纳管特权帐号 降低资料外泄风险

除了法规稽核之外,另一个推动特权帐号管理受到企业端关注的因素,即在于资料外泄问题日渐加剧。林皇兴观察,现代的骇客工具设计精良,进阶持续性渗透攻击(APT)只要利用电子邮件发送附加恶意档案或钓鱼网址,吸引使用者点选后,作业系统在背景下载远端存取型木马(Remote Access Trojan,RAT),即可开始远端遥控,执行包含键盘侧录、萤幕撷取、传送档案等动作。之后再透过PTH(Pass-the-Hash)手法,来取得特权帐号与密码的认证足迹。

由于目前Windows系统处理登入帐号与密码的方式,是采以Hash演算过后存放,终端电脑登入后欲执行连线网路芳邻等内部存取行为时,只要提供该Hash值,Windows系统即可接受。此机制是Windows系统为了单一登入(Single-Sign-On,SSO)而设计,却经常被骇客以渗透工具(例如开放原始码的MetaSploit、Mimikatz等)呼叫负责该服务的Lsass.exe,执行读取存放在记忆体中的认证足迹。

林皇兴指出,近来发现PTH手法更进一步利用PowerShell指令下载渗透物件。对骇客而言,要在已成功渗透的电脑上执行指令相当容易,文字形式传递又可回避信息安全侦侧,送出执行后不到一分钟时间,即可取得该台电脑中所有曾经登入的特权帐号与密码信息。他指出,建置ANCHOR全面纳管特权帐号、把关机敏资料存取,便得以降低资料外泄风险。

为取代传统实体特权帐号密码函,ANCHOR架构底层设计有如数位密码保管箱(Credential Vault),于保管箱内的密码会采以三种演算法加密,且金钥分持,即使是ANCHOR的管理者也无法单独取出保管箱的密码,必须要通过ANCHOR软体介面才能取用。即使保管箱的密码档案被骇客盗取,仍必须破解三层加密机制才得以取得密码。

万一发生灾难造成ANCHOR系统毁损,亦可透过破窗机制在异地还原密码,不致影响使用者登入。林皇兴说明,破窗机制必须在事前先选定两个人,提供例如健保卡、自然人凭证等晶片凭证卡,将来金钥在异地执行还原时,同样需事前设定的两种晶片卡才得以成功取出密码,藉此保障密码的安全性。

网管人官网专访文章连结:http://www.netadmin.com.tw/article_content.aspx?sn=1509080006