最新消息

[网管人文章分享] QR Code钓鱼攻击升温 行动装置成恶意邮件目标

电子邮件安全整体的基调仍以泛滥的钓鱼邮件为主。利用QRcode将钓鱼连结编码的攻击已渐渐常态化,成为钓鱼邮件流行的一种类型。比较值得注意的是,本季发现试图利用CVE-2014-4114的恶意邮件的趋势明显升高,附件档多为.ppt。

第三季,电子邮件安全整体的基调仍以泛滥的钓鱼邮件为主。利用QRcode将钓鱼连结编码的攻击已渐渐常态化,成为钓鱼邮件流行的一种类型。比较值得注意的是,本季发现试图利用CVE-2014-4114的恶意邮件的趋势明显升高,附件档多为.ppt。建议避免使用盗版的Office软体并确保适时地进行安全更新,才能有效躲开这个历时十年不衰的漏洞影响。

Quishing常态化 锁定行动装置攻击

透过QRcode隐藏钓鱼位址的钓鱼行动,称为Quishing(QR Code Phishing),本质上是一种网路钓鱼攻击,与传统网路钓鱼攻击有许多相同的概念与技术。差别在于利用QRcode隐藏钓鱼位址以防安全机制的侦测,且受攻击者多半以手机来解码QRcode,因此将钓鱼攻击目标由受保护的个人电脑,转移至较不受保护的自携电子设备(Bring Your Own Device,BYOD)。

Quishing已逐渐成为常态。在第三季观察到大规模的Quishing攻击,多半是假冒政府或企业发放福利,并附上一个以QRcode编码过的钓鱼连结(图1)。

图1 观察到的大规模Quishing,多半是假冒政府或企业发放福利。

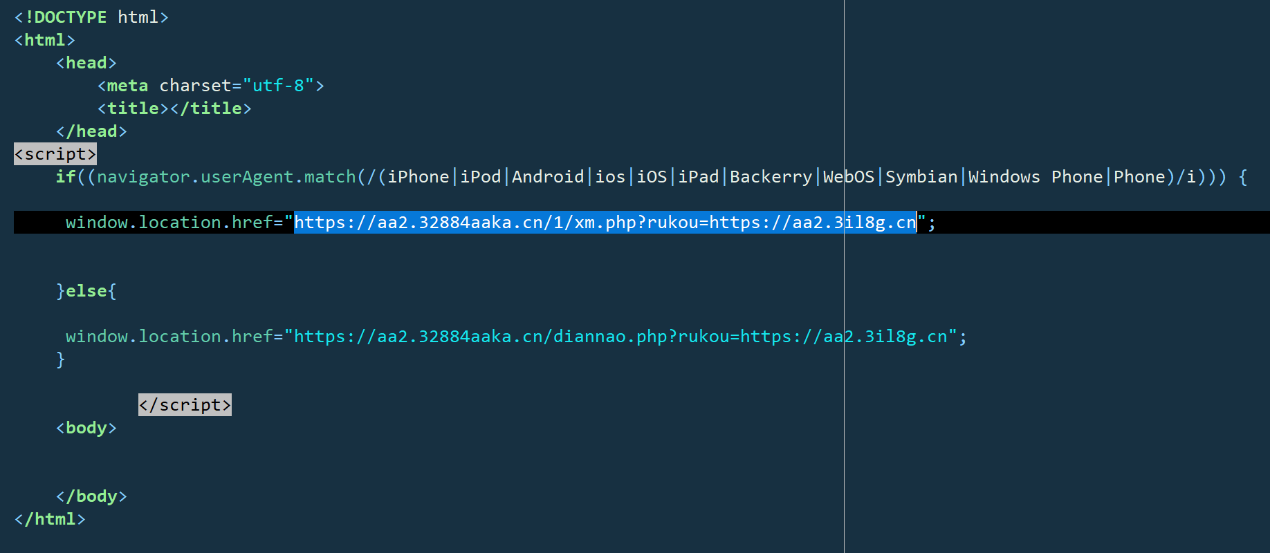

较特别的是,这些钓鱼网站的目标锁定手机装置,必须使用手机装置存取才能正确地显示诈骗页面(图2)。

图2 使用手机装置存取才能正确地显示出诈骗页面。

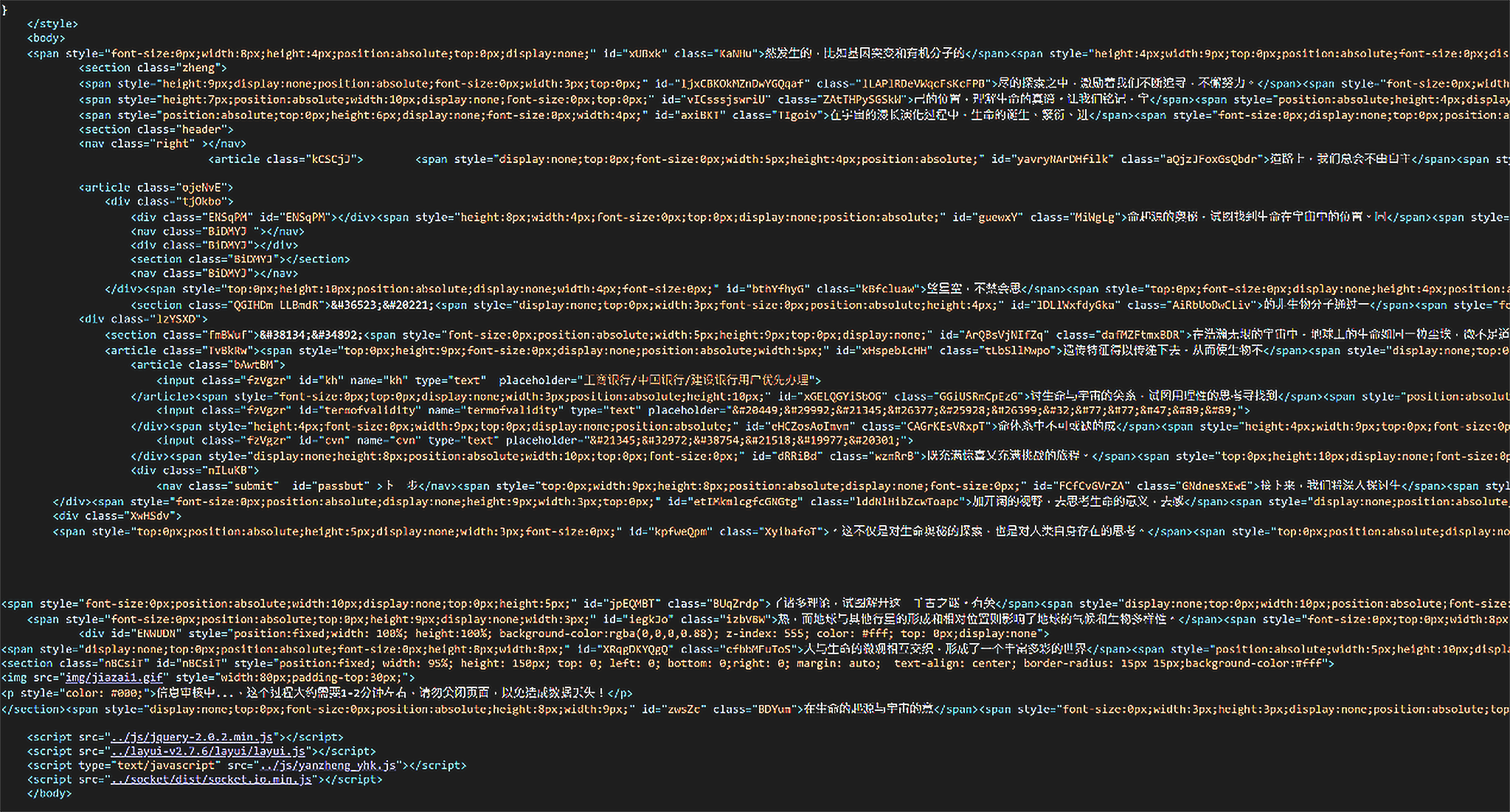

钓鱼网站还精心布置了许多干扰的文字(图3),用以扰乱信息安全爬虫的自动检测。

图3 用来扰乱信息安全爬虫自动检测的干扰文字。

这个钓鱼页面最主要的目的为获取受害者的信用卡资料,以假藉社会保障自助申请系统的名义,

先骗取受害者的敏感真实资料(图4)。

再以核对资产的名义,即时确认提供的机敏资料与信用卡是否可以盗刷(图5)。

图4 假藉社会保障自助申请系统名义,先骗取受害者的敏感真实资料。

图5 即时确认提供的机敏资料与信用卡是否可以盗刷。

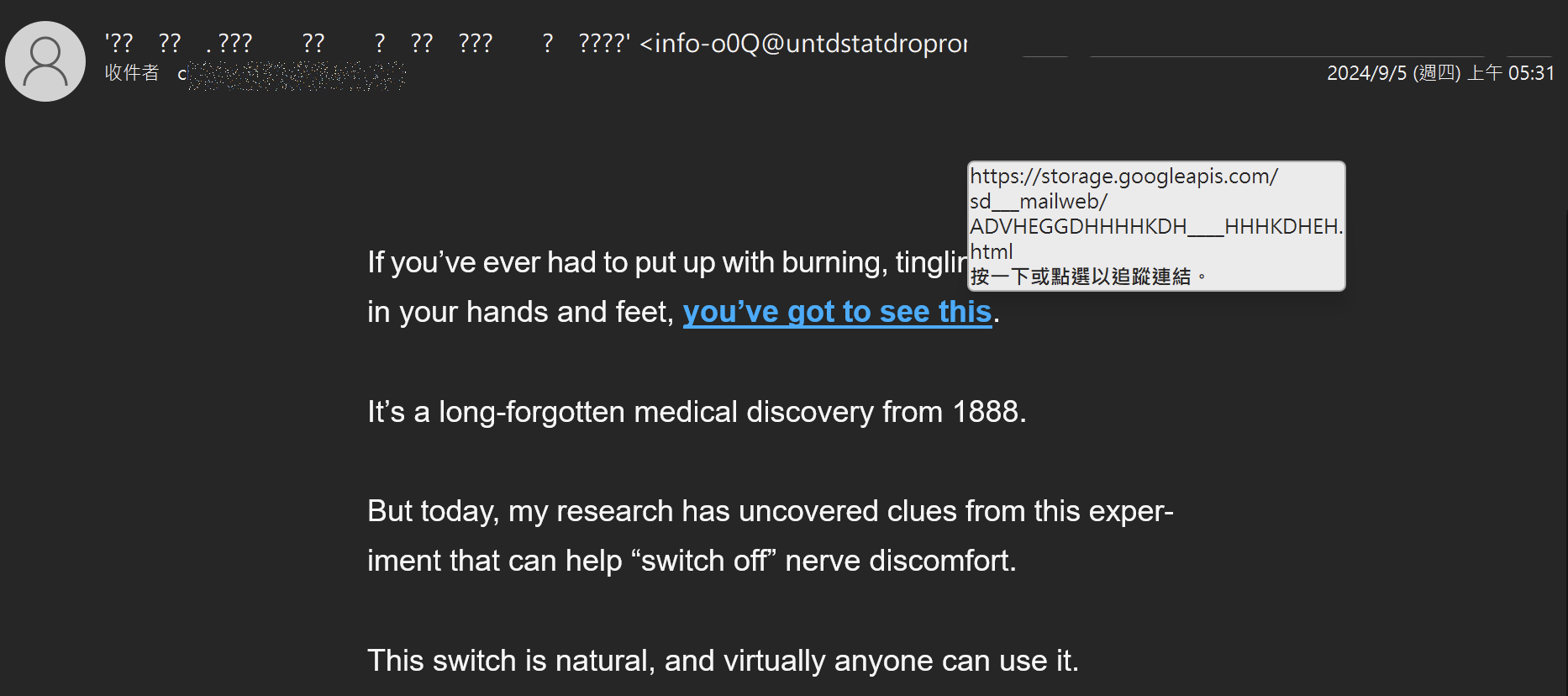

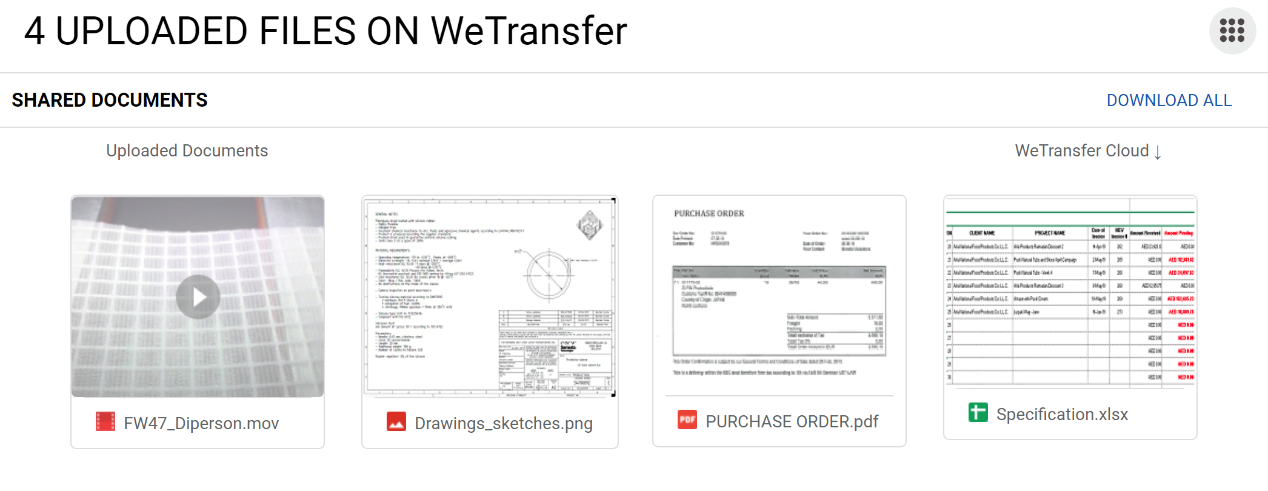

利用公有服务转址 增加钓鱼隐蔽性并进行前置过滤

将钓鱼连结直接发送给攻击的对象是过去网路钓鱼攻击很直观的做法,但在ISP与信息安全组织等的联防、情资交换下,

钓鱼网站可能在很短的时间内便遭到检举、封锁,或被信息安全公司蒐集做成黑名单,缩短钓鱼连结的使用寿命。

因此,越来越多的钓鱼邮件夹带的钓鱼连结并不是直接指向恶意网站,而是知名的合法服务位址(图6),

比方由Google或其他信誉良好的公司所提供的档案、静态网页的网址。

图6 钓鱼邮件夹带的钓鱼连结指向知名的合法服务位址。

图7 转址将受害者带往真正的钓鱼网站。

设计多重圈套提高网路钓鱼有效性

攻击者为了提高网路钓鱼的有效性,并提高钓鱼网站的存活率,会同时使用许多方法来达成这个目标。

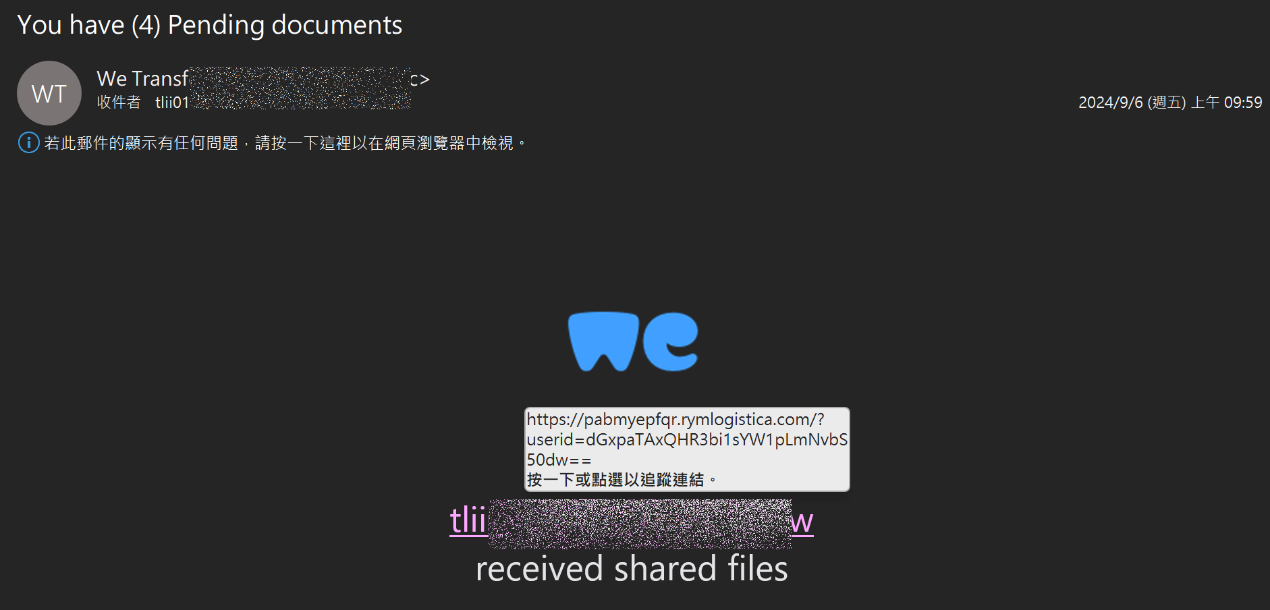

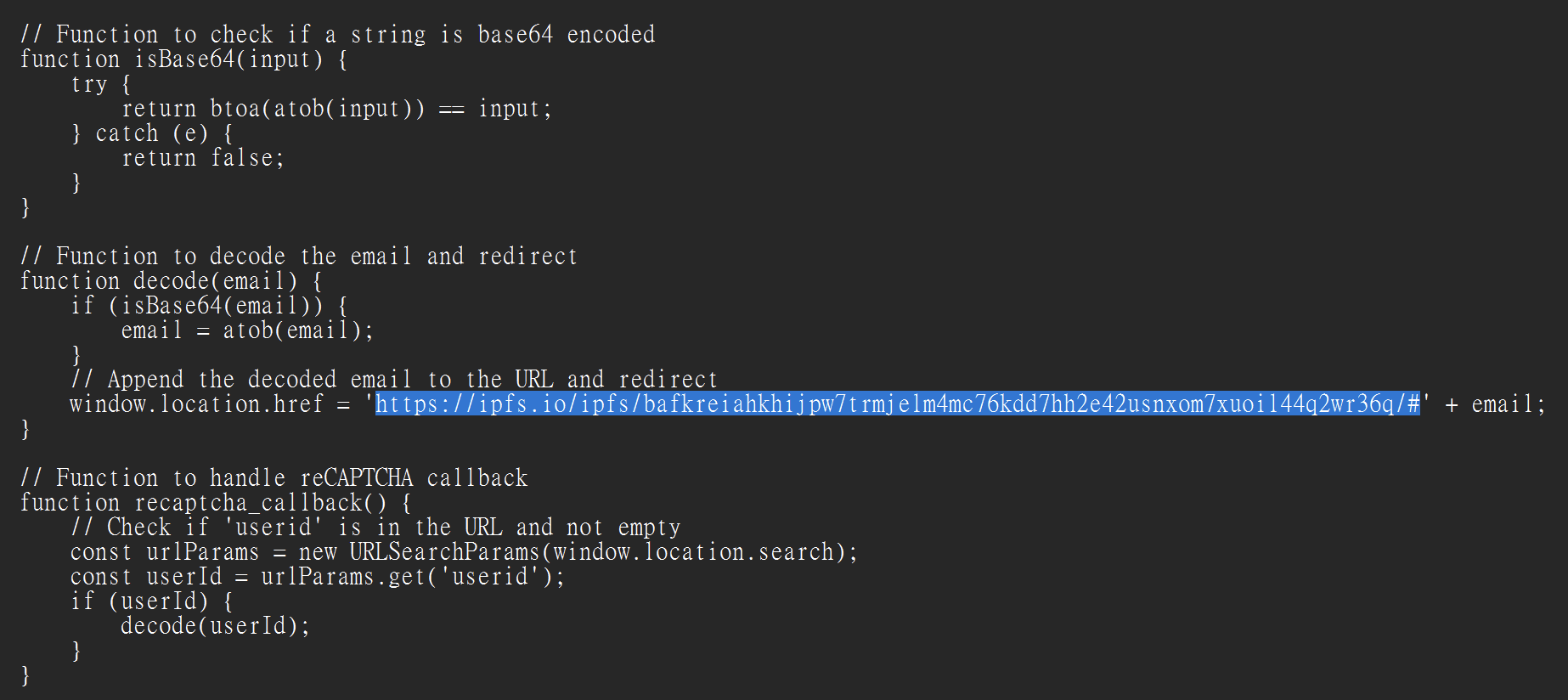

这次观察到一种钓鱼邮件,使用的社交工程的手段是诱导受害者连接到外部网页去下载文件资料(图8)。

图8 钓鱼邮件以社交工程手段诱导受害者连结外部网页下载文件资料。

当受害者点击该连结时,会先以Captcha验证受害者是否为人类。只有通过Captcha验证,才会导向真正的钓鱼页面(图9)。

图9 只有通过Captcha验证,才会导向真正的钓鱼页面。

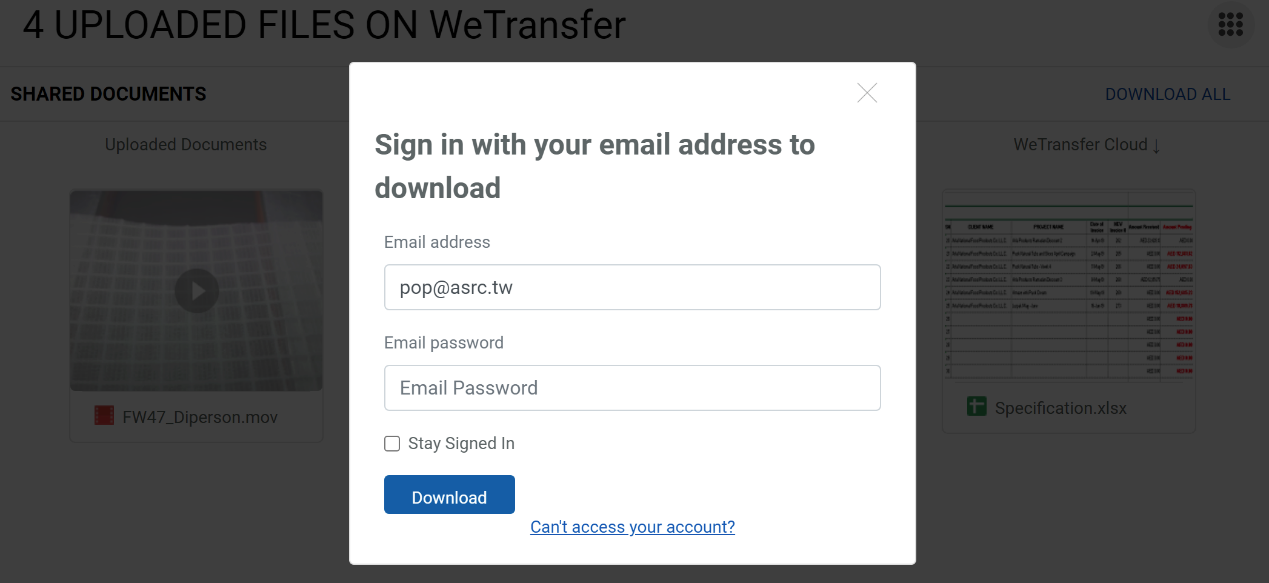

钓鱼页面被伪装成WeTransfer的服务,以多个重要的商务文件缩图营造出这些文件应该被受害者下载仔细查看的错觉(图10)。

图10 多个重要的商务文件缩图营造文件应该下载来仔细查看的错觉。

下载时,要求受害者输入电子邮件信箱帐号密码作为验证,通过验证后才能下载档案。但事实上,

这就是钓走受害者电子邮件信箱帐号密码的关键环节(图11)。受害者第一次输入密码后,系统一定会显示错误,要求再次输入;

第二次则不论输入内容为何,都会导向受害者电子邮件位址的来源域名。攻击者利用这样的方式,提高收集密码的正确性。

图11 要求受害者输入电子邮件帐号密码作为验证,就是钓取资料的关键环节。

攻击者甚至可以在最后步骤稍加变化,让受害者下载一个恶意文件或档案作为后续的利用,进一步增加攻击的深度。

如何防范网路钓鱼?

在科技的手段上,重点在于及早或事后识别出钓鱼网站的连结,及时阻止受害者连接;或在事态未扩大前主动发现

可能被钓走的机敏信息,并遏止进一步的利用。在信息安全意识增强的手段上,则是透过识别钓鱼信的样态,不点击、不转传,

并主动通报信息安全单位以达成防御的效果。不过,攻击者正试图以多种方式,让钓鱼网站依附在合法的网站、转址等功能之下,

让钓鱼连结的识别更加困难。受到攻击的人,可能无法完全记得信息安全意识增强训练中的识别细节,

这个时候不妨使用安全的浏览器,它可以帮忙阻挡一些恶意网站的连结;当对于造访的页面有所怀疑的时候,

利用浏览器内建的AI,询问这个页面是否安全。虽然未必能直接得到答案,

但一定可以获取有用的提醒建议或是识别方法的参考信息。

<本文作者:高铭锺现为ASRC垃圾讯息研究中心主任>

原文连结:https://www.netadmin.com.tw/netadmin/zh-tw/trend/42436600FAB745F191D244D23ACD9AA5