最新消息

[iThome文章分享]恶意软体Pygmy Goat锁定Sophos防火墙而来,意图入侵政府机关网路环境

骇客开发Linux恶意程式的情况,最近两年越来越频繁,其中又以针对VMware虚拟化平台而来的勒索软体较为常见,但如今,有人运用这方面的技术、锁定特定厂牌的防火墙系统打造恶意软体。

英国国家网路安全中心(NCSC)近日揭露名为Pygmy Goat的后门程式,他们在Sophos XG防火墙设备找到这支恶意软体,此为32位元x86的ELF共用物件档案,攻击者设置LD_PRELOAD环境变数,从而透过SSH daemon(sshd)二进位档案载入。

巧合的是,10月底Sophos才发布名为Pacific Rim的调查报告,指出该公司针对中国骇客近5年专门对边界网路装置发动攻击进行追踪,其中一种被锁定的装置就是该厂牌的防火墙。这样的情况,不禁让人联想到中国骇客。

虽然NCSC并未透露使用Pygmy Goat从事攻击行动的人士身分,但提及该恶意程式与另一支名为Castletap具备类似的战术、手段、流程(TTP),经过信息安全业者Mandiant分析,使用Castletap的攻击者身分很有可能就是中国骇客,这样的情况,很难不让人联想Pygmy Goat也与中国骇客有关。

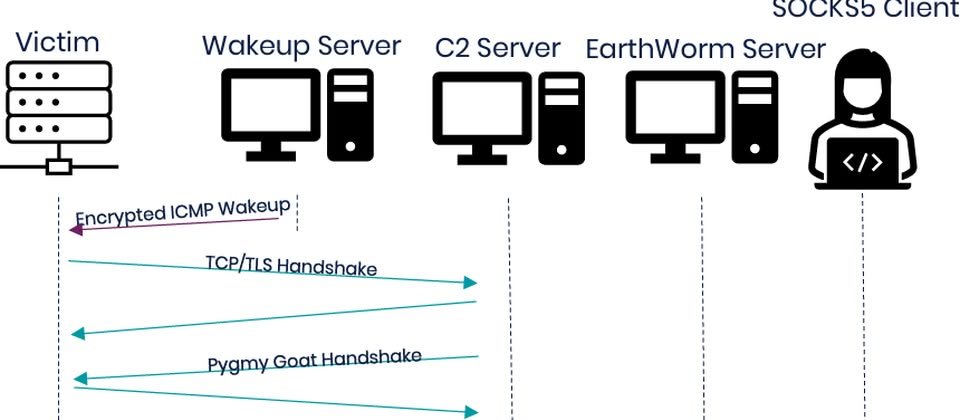

针对这个恶意程式的特性,NCSC指出,Pygmy Goat会产生使用ICMP协定的原生Socket,用来监控流入的封包,并在与C2连线的过程里,使用AES加密的TCP封包,回传IP位址及连接埠信息。

再者,此恶意程式滥用LD_PRELOAD挂钩Socket的特定功能,偷看特定SSH连接埠的流入流量,并重覆使用这种连线机制与C2通讯。另一方面,这支恶意程式还嵌入署名为FortiGate, Fortinet Ltd发布的CA凭证,想要冒充FortiGate防火墙而趁机到其他台FortiGate当中执行,建立与C2之间的TLS连线。

一旦上述连线建立成功,攻击者就能透过C2建立远端Shell、启动封包截取、产生cron工作排程,或是设置SOCKS反向代理伺服器,而能传送流量到防火墙后方的其他设备。

原文连结:https://www.ithome.com.tw/news/165878