最新消息

[iThome文章分享] 骇客藉由恶意程式SnipBot窃取机密资料

使用恶意软体RomCom从事攻击行动的骇客组织,近期打造了新的变种程式SnipBot,并将其用于对多个领域的企业组织从事间谍活动,搜括受害电脑的机敏资料。

这两年锁定乌克兰及盟国而来的恶意软体RomCom,如今出现新的变种,骇客滥用有效凭证对其签章来回避侦测,并藉此工具进行多阶段攻击,从而达到执行命令、下载其他恶意软体的目的。

信息安全业者Palo Alto Networks揭露恶意软体RomCom的新变种SnipBot,并指出攻击者可藉此于受害电脑执行命令,然后将附加模组植入受害电脑。研究人员与今年2月在信息安全事故看到SnipBot的信息安全业者Sophos联手调查,并采集、分析攻击者于受害电脑活动留下的痕迹。

对于这个恶意程式的发展,研究人员指出,骇客是以RomCom 3.0为基础进行打造,但具备后续的4.0版(趋势科技将其命名为PeaPod)部分新技术,因此他们认为SnipBot就是RomCom 5.0。他们推测,骇客很有可能在去年12月就开始运用SnipBot。

有鉴于受害企业组织所在的领域相当广泛,研究人员难以确认意图,但怀疑骇客主要目的不再是经济利益,而是从事间谍活动。

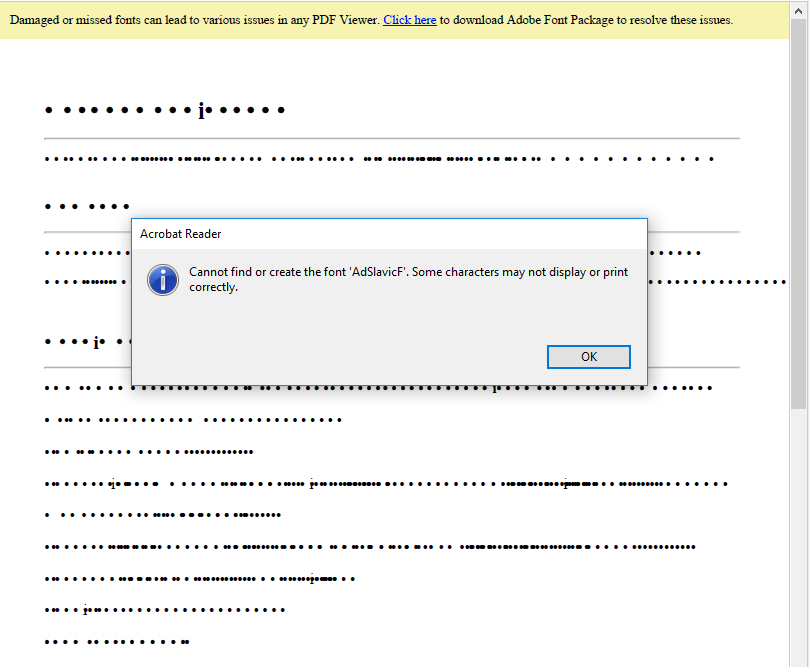

SnipBot会造成哪些问题?研究人员最早发现的攻击型态是PDF档案,电脑开启这个档案之后,就会弹出警示视窗,当中声称缺乏必须的字体而无法正法显示内容,假若使用者依此指引而去下载相关字型套件,电脑就有可能遭到SnipBot感染。

根据逆向工程的结果进行分析,骇客透过钓鱼邮件启动整个感染链,一旦使用者点选其中的URL,就会下载对方伪装成PDF档案的恶意程式下载工具,此执行档搭配合法的证书签章,并采用两种手法回避沙箱的侦测。

其中一种是比对经过杂凑处理的名称,以便确认原始档名;另一种则是检查特定的机码,确认是否有超过100项最近开启过的档案,而这么做的目的,就是确认受害电脑是否为沙箱环境。

再者,这个恶意程式下载工具,同时利用视窗讯息为基础的混淆手法,将恶意程式码区分为多个区块。此外,骇客也将C2网域、动态解析的API功能函数进行加密处理,防堵静态侦测机制。

一旦此恶意程式下载工具执行,就会从C2网域尝试取得PDF档案及SnipBot有效酬载。此恶意程式的主程式能让攻击者于受害电脑执行命令,或是上传及下载档案的功能,再者,攻击者也能从伺服器下载相关附加模组,以便执行进一步的活动。

实际上,骇客如何运用SnipBot?在其中一起攻击行动里,他们试图收集受害组织内部网路信息,接著将电脑里的文件档案、云端档案共享服务OneDrive的档案,藉由WinRAR打包,并透过PuTTY外传,这一系列窃取资料的过程,骇客也企图藉由AD Explorer建立本机AD资料库的快照。

原文连结:https://www.ithome.com.tw/news/165221