最新消息

[iThome文章分享] 恶意驱动程式PoorTry被用于抹除EDR系统主要元件

攻击者使用含有弱点的驱动程式,从而得到系统核心层级的权限,干扰防毒软体或EDR运作,其中一种被勒索软体骇客利用的驱动程式PoorTry(或叫做BurntCigar),最近被发现更具破坏威力。

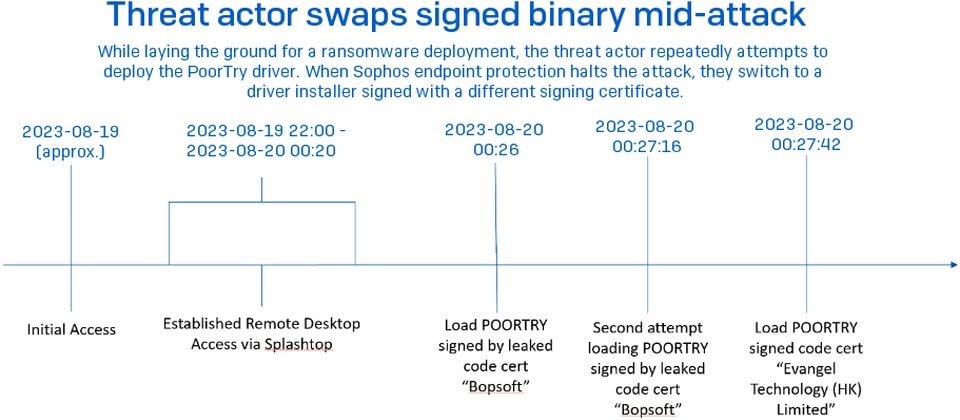

信息安全业者Sophos在今年7月的勒索软体RansomHub攻击行动里,看到骇客试图加密电脑档案,而被他们的端点防护机制CryptoGuard拦截。研究人员在事件调查的过程中,发现骇客在数台电脑部署PoorTry及载入工具StoneStop,而这些新版恶意工具与过往最大的差异,在于阻扰端点防护系统运作的方式。

研究人员指出,这起攻击行动的过程里,骇客利用这种恶意驱动程式来破坏EDR系统的运作,像是移除或是窜改核心通知功能,他们总共看到7个装置输入和输出控制(IOCTL)程式码传送到EDR核心模式的元件,然后利用EDR Killer的功能终止相关处理程序,并抹除这类系统的重要EXE、DLL档案,使得EDR系统无法再度运作。

他们特别提及,去年趋势科技发现的PoorTry其实已纳入相关的破坏功能,但直到这起攻击行动才实际运用。

针对这样的态势,研究人员指出,PoorTry发展至今,已从原本单纯让防毒软体、EDR与系统脱钩的工具,发展成类似Rootkit的恶意软体,不只能对于控制低阶作业系统功能的API进行控制,也可以直接从磁碟破坏EDR系统,从而为勒索软体的加密工作铺平道路。目前他们已确认有5个勒索软体骇客组织使用这项工具,这些组织是:BlackCat、Cuba、LockBit、Medusa、RansomHub。

此恶意驱动程式最早在2022年底由信息安全业者Mandiant、Sophos、SentinelOne不约而同发现,趋势科技隔年发现勒索软体骇客BlackCat用于另一波的行动,并指出骇客为该驱动程式加入许多新功能。