最新消息

[OPSWAT] 新型恶意软体Domino正藉由电子邮件进行攻击

IBM Security X-Force 的研究人员最近的报告强调了一种新的恶意软体,名为「Domino」,由一群前 Conti 勒索软体运营者和 Fin7 开发人员进行传播。攻击者专注于攻击价值较高的目标,并部署了 Domino Backdoor。这种恶意软体相当危险,因为它能够绕过传统基于检测的电子邮件安全解决方案。

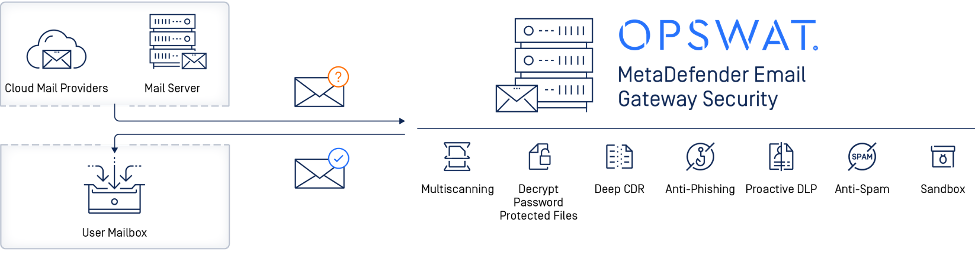

然而,这种恶意软体是可以避免的灾难。OPSWAT 的 MetaDefender Email Security 解决方案具备多层次的电子邮件保护功能,能够让组织避免类似的进阶恶意软体。

多层次杀链 (Multi-Level Kill Chain)

Domino恶意软体相较于一般的恶意软体更加危险的原因在于它遵循一个多层次的杀链(kill chain),其中恶意负载的释放被延迟。这个杀链始于钓鱼邮件或恶意广告,其中包含了一个称为Dave的加载器,当使用者点击可疑的连结时,这个加载器将安装Domino后门,并连接到攻击者的指挥和控制伺服器。

Domino后门随后会下载Domino加载器,该加载器会安装一个名为Nemesis的.NET信息窃取程式。一旦嵌入,Nemesis会从使用者的浏览器和应用程式中收集数据。

在杀链的后期阶段删除这种恶意软体是一项困难的任务,因此理想的策略是在链条的开始阶段预防钓鱼邮件。MetaDefender Cloud Email Security和MetaDefender Email Gateway Security是你需要防止类似电子邮件威胁的解决方案。

多层次电子邮件保护以达到最大层级的保护

OPSWAT的MetaDefender Email Security解决方案利用多层次的保护方法,防止未知的利用和零时差威胁。它拥有先进的反钓鱼技术,可以在点击时检查URL的信誉,并搭配领先市场的防毒引擎,利用启发式和机器学习预测方法。此外,它还整合了内容消毒和重建技术,对可疑档案进行清理,生成具有相同特徵的乾净输出档案。这确保即使是像Domino恶意软体这样的最复杂威胁,在其到达最终用户之前就能够被检测和封锁。

对于Domino恶意软体的具体案例,该威胁将在攻击的最早阶段被有效地消除。钓鱼邮件通过附件或可疑连结诱使用户下载恶意加载器。

首先,已知钓鱼URL的邮件将在到达用户收件箱之前被封锁。接下来,具有可疑URL的邮件可以通过将其转换为纯文本来中和其威胁。最后,无论邮件是否已传递,都会检查URL的信誉,以保护用户。

这种信誉分析包括发送者的IP地址、邮件标头(例如发送地址、发送域名、回覆地址)以及邮件正文,包括任何隐藏的超连结。OPSWAT的MetaDefender Email Security解决方案从多个即时线上来源获取数据,提供查找服务并返回聚合结果给用户。这项功能使OPSWAT的MetaDefender Email Security解决方案能够识别出在访问内容时无法通过扫描档案发现的威胁,例如僵尸网路或钓鱼网站。

结论

OPSWAT的MetaDefender Email Security解决方案将使您的电子邮件安全达到最高水准,防止Domino等先进恶意软体的威胁。其多重扫描和深度CDR技术,加上先进的反钓鱼功能,使其成为保护组织电子邮件通讯免受先进网路威胁的强大解决方案。

了解更多有关如何使用MetaDefender功能保护自己免受先进威胁的信息。