最新消息

[资安人文章分享] 主动攻击者利用窃来的工作阶段 Cookie 绕过多因素验证

Sophos在 Sophos X-Ops 报告《Cookie 窃取:绕过外围防御的新手法》中指出,主动攻击者越来越常利用窃来工作阶段 cookie 绕过多因素验证 (MFA) 以存取企业资源。在某些情况下,cookie 窃取本身就是一种针对性很强的攻击,攻击者会从网路内受感染的系统中抓取 cookie 资料,并使用合法的可执行档案来掩饰恶意活动。一旦攻击者利用 cookie 获得对企业的 Web 和云端资源使用权限,就可以藉此进行更进一步的入侵,例如商业电子邮件诈骗,以社交工程获得额外的系统存取权限,甚至是修改资料或原始程式码存放库。

Sophos 首席威胁研究员 Sean Gallagher 表示:「在过去一年中,我们看到攻击者越来越常窃取 cookie 来解决 MFA 日益普及的情形。攻击者开始采用新版本和改进的信息窃取恶意软体,例如 Raccoon Stealer,以简化取得验证 cookie 的动作,也就是存取权杖。一旦攻击者取得工作阶段 cookie,他们就可以在网路中自由移动,冒充合法使用者。」

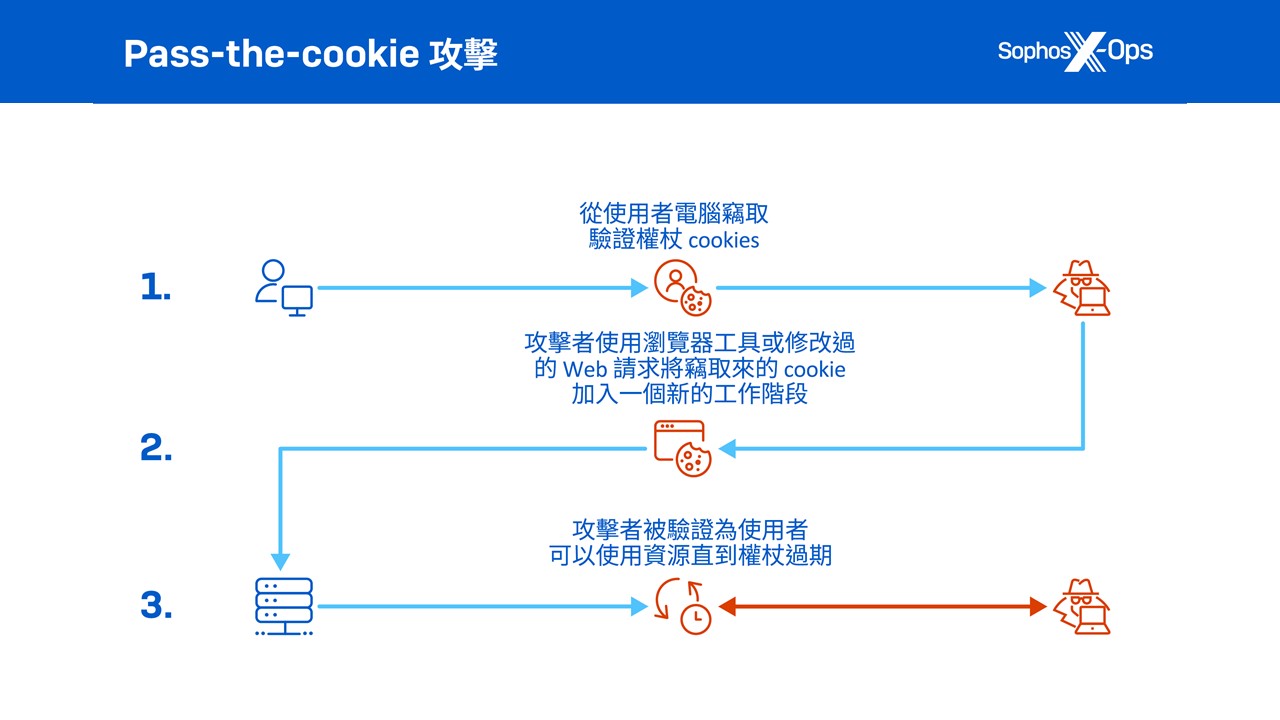

工作阶段或验证 cookie 是使用者登入 Web 资源时,由 Web 浏览器储存的一种特定类型的 cookie。如果攻击者获得它们,那么就可以进行「pass-the-cookie」攻击,将存取权杖插入到新的 Web 工作阶段中,诱使浏览器相信它是经过验证的使用者,免除验证的需要。此外使用 MFA 时,也会在 Web 浏览器上建立和储存权杖,因此相同的攻击手法一样能绕过这一层额外的验证。雪上加霜的是,许多合法 Web 应用程式的 cookie 是几乎不会或是永不过期;其他 cookie 则是只有在使用者明确退出服务时才会过期。

在恶意软体即服务行业出现后,即使是新手也能容易地窃取凭证。例如,他们只需购买一份如 Raccoon Stealer 的信息窃取木马程式,然后大量收集密码和 cookie 等资料,即可在犯罪市场上出售它们,包括 Genesis。攻击链上的其他犯罪分子 (如勒索软体集团) 随后可以购买这些资料,然后进行筛选,挖出他们认为对攻击有用的任何东西。

但相反的,在 Sophos 调查的最近两起事件中,攻击者采取了更具针对性的方法。在一个案例中,攻击者在目标网路中花费了数个月时间从 Microsoft Edge 浏览器收集 cookie。最初的入侵是透过一个漏洞利用工具套件进行的,然后攻击者结合使用 Cobalt Strike 和 Meterpreter 来滥用合法的编译器工具,以抓取存取权杖。在另一个案例下,攻击者使用合法的 Microsoft Visual Studio 元件下载了一个恶意装载,然后抓取了一整周的 cookie 档案。

Gallagher 说:「虽然过去我们看到过大量 cookie 遭窃,但攻击者现在正在采取有针对性和精确的方法来窃取 cookie。由于工作场所大多转型成使用网路,因此攻击者可以使用窃来的工作阶段 cookie 进行难以计数的恶意活动。他们可以窜改云端基础架构、修改商业电子邮件、说服其他员工下载恶意软体,甚至重写产品程式码。基本上他们想做什么都做得到。

「使问题更棘手的是,目前没有简单的解法。例如,虽然可以透过服务来缩短 cookie 的使用期限,但这意味著使用者必须更频繁地重新进行验证。而且攻击者会使用合法应用程式来抓取 cookie,代表公司需要将恶意软体侦测与行为分析结合起来。」

原文连结:https://www.informationsecurity.com.tw/article/article_detail.aspx?aid=10027