最新消息

[iThome文章分享] 骇客还在利用3年前的Telerik UI漏洞以植入Cobalt Strike与挖矿软体

Sophos提出今年5月初观察到针对CVE-2019-18935的新一波攻击,而这是.NET开发工具Telerik在2019年所修补的远端程式攻击漏洞。

CVE-2019-18935位于Telerik UI for ASP.NET AJAX,这是一套用来建置网页应用程式的元件及主题,内含一些可用来呈现网页外观的可程式化物件,然而,该工具中的RadAsyncUpload功能存在著.NET反序列化漏洞,若骇客藉由更古老的CVE-2017-11317或CVE-2017-11357漏洞取得加密金钥时,就能用来开采CVE-2019-18935,并自远端执行程式,其CVSS风险评分高达9.8。

事实上,骇客一直没有放弃开采CVE-2019-18935,它在2020年与2021年都被美国列为最常遭到骇客利用的安全漏洞之一,只是Sophos在今年5月又发现针对该漏洞的新一波攻击,并用来于受害系统上植入Cobalt Strike与挖矿程式。

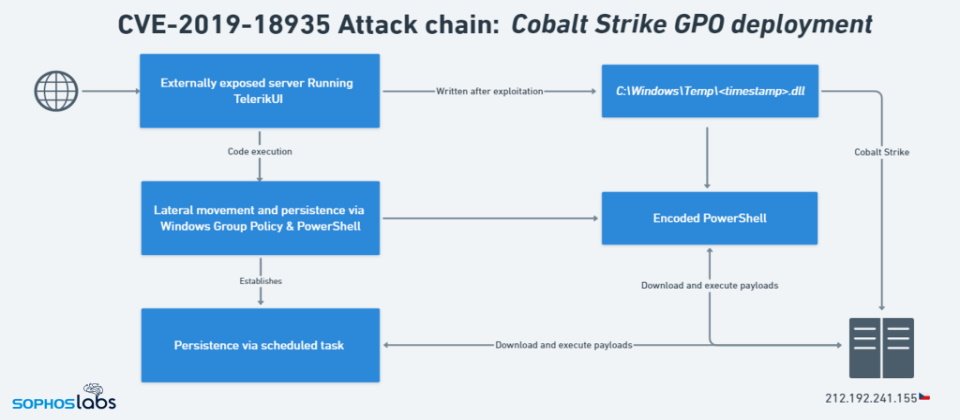

新一波的攻击使用了概念性验证开采程式,并以渗透测试工具Cobalt Strike作为酬载,由Cobalt Strike负责与位于捷克的命令暨控制(C&C)伺服器通讯,再执行PowerShell命令以下载及执行其它恶意程式。

在Sophos所拦截到的攻击中,骇客企图载入门罗币的挖矿程式XMRig Miner,此外,Sophos也发现骇客于受害系统上进行横向移动,打算藉由Active Directory的群组原则物件(GPO)建立长驻能力,其攻击手法类似在2020年开采同一漏洞、植入XMRig Miner挖矿程式,并用多种技术来建立常驻能力的Blue Mockingbird骇客集团。

针对骇客攻击这类存在多年的安全漏洞,Sophos建议最基本的安全措施就是即时修补连网的产品与元件,也许这些网路应用程式是在很久以前由承包商所建置,但坊间可找到CVE-2019-18935漏洞的扫描工具,也呼吁组织不要小看那些旧有的漏洞,因为它们对骇客来说可能很有用处。

原文连结:https://www.ithome.com.tw/news/151464