最新消息

面对微软Follina零时差漏洞,OPSWAT建议这么做可以保护组织免受攻击

2022 年 5 月 27 日,Nao_Sec (1) 发现了 Microsoft Office 中的一个零日远端程式码执行漏洞,并被研究员 Kevin Beaumont 称为“Follina”。 此漏洞让未经身份验证的人能够通过下载来的 Microsoft Office 文件获得权限并远端控制目标系统。 即使 Office 的巨集被禁用,骇客也可以使用它通过 Microsoft 诊断工具 (MSDT) 执行恶意 PowerShell 命令。

“该文件使用 Word 远端模板功能从远端网路伺服器检索 HTML 文件,该伺服器又使用 ms-msdt MSProtocol URI 协定加载程式码并执行 PowerShell,”研究员 Kevin Beaumont 解释﹔「那应该是不可能的。」(2)

2022 年 5 月 30 日,微软发布了 CVE-2022-30190。 Microsoft Office 版本 2013、2016、2019 和 2021 以及 Professional Plus 版本会受到影响。 但是,截至 2022 年 6 月 1 日,没有可用的修补程式。

在这篇文章中,OPSWAT分析了恶意软体样本,并向您展示如何保护自己免受攻击。

针对 CVE-2022-30190 的概述

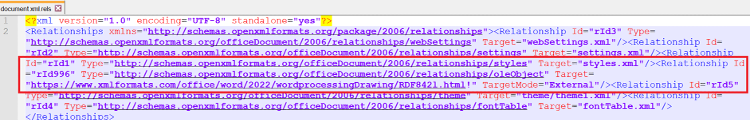

通过分析样本,OPSWAT发现攻击方式并不特别。 这名骇客使用了与 2021 年 9 月利用 CVE-2021-40444 的事件类似的攻击方式。两次攻击都使用了关联文件中的外部连结来产生恶意 HTML 文件。

利用网路钓鱼或社交工程手法,骇客向目标受害者提供了一个武器化的 Microsoft Word 文件 (.docx),并诱骗他们打开它。 该文件包含一个引用 HTML 的外部 URL,该 HTML 则含有不寻常的 JavaScript 代码。

该 JavaScript 引用了一个带有 ms-msdt:的URL协定,该协定被呼叫时即可以执行远端程式码。

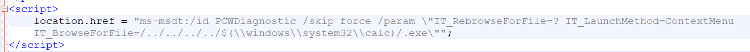

这是从来自 https://twitter.com/0xBacco/status/1531599168363548672

的 POC 重新创建的映像,以显示 JavaScript 的范例

如何防止攻击

2022 年 5 月 30 日,Microsoft 发布了有关解决方法的指南,以帮助用户缓解新暴露的漏洞 (3)。 目前,禁用 MSDT URL 协定似乎是最简单的选择。 然而,目前尚不清楚禁用 MSDT URL 协定的影响是什么。

但是,如果您将 OPSWAT MetaDefender 与行业领先的 Deep CDR(深度档案清洗)技术一起使用,您就不必担心所有这些事情。 您的网路和用户可以免受攻击,因为隐藏在有害文件中的所有活动内容在到达您的用户之前都已被 Deep CDR 禁用。

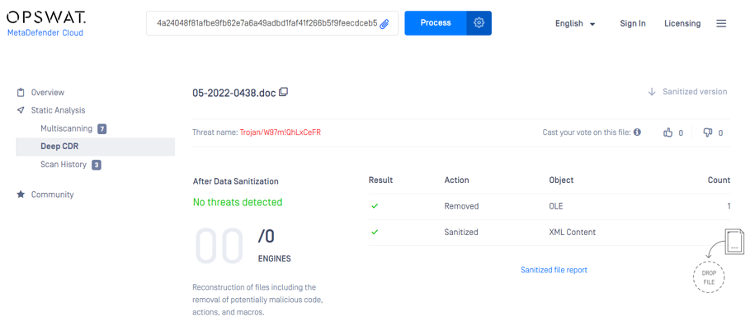

下面,OPSWAT将展示 Deep CDR 如何处理恶意文件并为您的用户生成可安全使用的文件,无论该文件是上传到您的 Web 应用程式还是作为电子邮件附件接收。

中和有毒的 Microsoft Word 文件

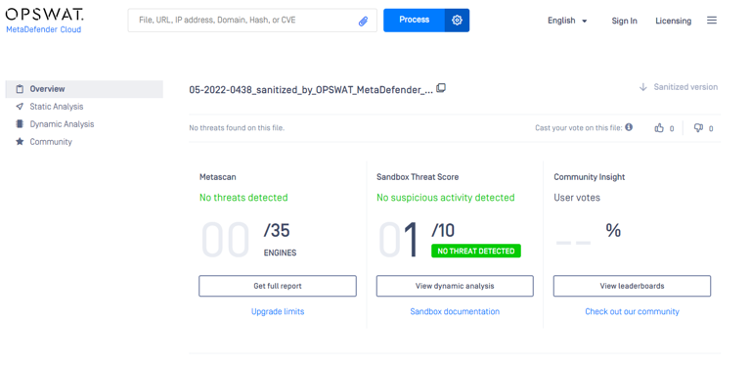

一旦带有恶意 URL 的 .docx 文件通过电子邮件、文件上传等方式进入您组织的网路,MetaDefender 就会使用 OPSWAT Metascan 使用多个反恶意软体引擎对其进行扫描,并检查文件是否存在潜在威胁,例如 OLE 物件、超连结、脚本等。接下来,根据 Deep CDR 配置删除或递归清理所有嵌入式威胁。 如OPSWAT的文件处理结果所示,删除了一个 OLE 物件并清理了 XML 内容。

在此过程之后,.docx 文档不再包含恶意 HTML 连结,因为它被替换为“空白”连结。 因此,即使您的内部用户打开文件,也不会加载和执行恶意软体。

使用 OPSWAT Metascan 和 OPSWAT Sandbox 扫描清理后发布的文件,我们可以看到该文件是毫无风险的。

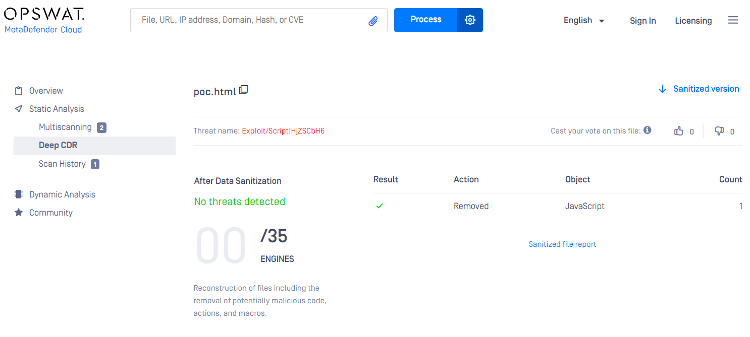

停用 HTML 文件的 JavaScript

如果您选择将 Deep CDR 引擎配置为"接受文件中的 URL",您仍然会受到完全的保护。 因为Deep CDR 仍会删除加载于 HTML 文件中的恶意 JavaScript。 如果没有 JavaScript,就无法下载和执行 PowerShell 程式码。 您的用户可以打开和使用完全可用的无威胁重建文件。

千万不要依赖侦测

这种新的漏洞利用方法很难被侦测到,因为恶意软体是从远端模板加载的,因此 .docx 文件可以绕过网路防御,因为它本身不包含恶意程式码 (2)。 同样,骇客会继续积极利用漏洞并滥用各种攻击媒介,利用 Microsoft Office 程式和功能(如巨集、外部连结、OLE 对象等)来传递或触发恶意软体。 对于真正的零信任实施,您不能依靠侦测模型来防止零时差攻击。 组织需要一个全面的威胁防御解决方案来保护他们免受已知和未知恶意软体的侵害。

OPSWAT Deep CDR 是一种创新且有效的解决方案,可以抵御高阶恶意软体和零日攻击。 它通过解除所有可疑的可执行组件在初始攻击阶段阻止攻击,同时提供 100% 无威胁的安全使用文件。

想更了解如何使用OPSWAT 的 Deep CDR 技术来为组织提供针对武器化文件的全面保护,请立即联系 OPSWAT 专家。

参照: