最新消息

[台湾产经新闻网文章分享] SophosLabs 发现 BazarBackdoor 操作者滥用 Windows 10 应用程式安装程式来传播恶意软体

SophosLabs 研究人员发表了一篇部落格文章,详细介绍 BazarBackdoor (或称 BazarLoader) 恶意软体家族所发起的新攻击,而该攻击始于一个针对性很强的恶意垃圾邮件活动。据 SophosLabs 研究人员称,该活动透过一种新颖的机制来传播恶意软体:滥用 Windows 10 应用程式安装程式使用的 appxbundle 格式,而这种手法似乎尚未被广泛使用。

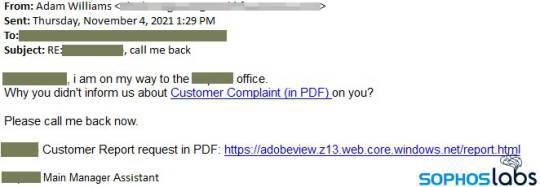

2021 年 11 月 4 日星期四,Sophos 员工收到了一封声称来自公司经理的电子邮件,内容是关于客户投诉。收件者栏直称他们的名字和公司名称,邮件内容措辞则是突兀且具威胁性——这是一种对收件者施压的经典骗术。邮件催促收件者点击进入据称已被贴文投诉的网站以进一步查看内容。但若按下这个连结,使用者将会被导向到恶意软体。

Sophos 研究人员对该恶意软体以及攻击策略和手法进行了深入分析。这份发表在 SophosLabs Uncut 上的技术部落格详细介绍了他们的发现。

该部落格揭露了点击电子邮件连结后将会开展的攻击链:

会出现一个滥用 Adobe 商标的页面,并要求使用者按下 [预览 PDF] 的按钮 但是按钮连结并不是以预期的 https:// 开头,而是以前置词 ms-appinstaller 开头 该不寻常的前置词会触发浏览器呼叫一个名为 AppInstaller.exe 的工具,然后下载并执行连结到另一端的任何内容 在这次攻击中,连结的另一端是一个名为 Adobe.appinstaller 的文字档,该档案又指向另一个 URL,连向到一个含恶意软体的大型档案 该应用程式似乎使用数位凭证进行签章,以便看起来值得信任且合法 如果使用者授予权限,则恶意软体就会被安装进来 该恶意软体的行为被识别为 BazarBackdoor。它做的第一件事就是分析受感染的电脑,找出公开 IP 地址并将信息回传给它的命令和控制伺服器 然后,受感染的装置会被加入到 BazarBackdoor 僵尸网路并安装后门植入程式,以便在需要时进一步传送恶意装载

Sophos 首席研究员 Andrew Brandt 表示:

「把包含最新攻击手法的恶意电子邮件寄到安全公司,应该是操作者的失策。这种藏在应用程式安装程式套件中的恶意软体并不常见。不幸的是,既然这种方法已经出现,它很可能会引起更多人的兴趣。安全公司和软体厂商需要采取适当的保护机制来侦测和阻止它,避免攻击者滥用数位签章。」

Sophos 首席研究科学家 Paul Ducklin 表示:

「与大多数此类后门程式一样,该恶意软体蓄意包含了一个可以下载和安装更多恶意软体的功能。因此,这种攻击的危险在于,尽管这次感染看起来、感觉起来都像是攻击链的结束,但实际上只是下一次攻击的开始。而且您无法预知接下来会出现什么恶意软体。此外,人们很容易误认被偷的设定资料「基本上无害」,例如只是每部受感染装置的 RAM 和 CPU 信息。但犯罪分子喜欢知道这些细节,因为这有助于他们判断僵尸网路中的哪些电脑最适合用来进行哪种类型的恶意活动。」

SophosLabs 已在 Github 页面上发布了与此次攻击相关的入侵指标 (IoC)。Microsoft 于 2021 年 11 月 4 日星期四关闭了多个托管恶意档案的页面。

Sophos Naked Security 上详细介绍了攻击者使用的社交工程技术,并提供人们应该如何保护自己免受此一威胁的建议。

原文连结:https://news.sina.com.tw/article/20211118/40599976.html