《2021年主动攻击者的剧本》这份调查结果详细介绍了攻击者的行为和影响,以及Sophos的第一线威胁搜寻和事件回应人员在真实环境中发现的策略、技术和程序,可帮助安全团队了解攻击者在攻击期间的行为,并发现和防御网路上的此类活动。

在今日,保护企业免于网路威胁的挑战是极其巨大的。积极的攻击者不断地调整及发展他们使用的工具集和动作,时时把握新出现的机会、躲避侦测,并设法领先安全部门一步。因此,企业很难跟上攻击者使用的最新方法,尤其是在防范由人工操作精心策划的目标性主动攻击时。

2021年主动攻击者的剧本》详细介绍了攻击者的行为和影响,以及Sophos的第一线威胁搜寻和事件回应人员在真实环境中发现的策略、技术以及程序(TTP)。其目标是帮助安全团队了解攻击者在攻击期间的行为,以及如何发现和防御网路上的此类活动。

这份调查结果是根据Sophos的遥测资料以及Sophos Managed Threat Response(MTR)和Sophos Rapid Response团队在2020年和2021年初所取得的事件报告和观察结果。这些资料已根据MITRE ATT&CK架构进行分类。

了解攻击者的战术和技巧

有关于攻击者的战术和技巧,以下分成三部分做介绍。

起点:如何发挥安全产品讯号的最大效益

安全产品侦测结果是回报可能警示讯号的重要来源。单只是挡下某些东西,并不代表威胁已被完全消除。例如,可挡下网域控制站上的Mimikatz凭证窃取程式,但它既然存在,意味著威胁行为者已经入侵伺服器,而且很可能还使用了其他尚未被侦测到的技术。调查可疑警示是值得的,即使是已经被阻挡下来的威胁之警示。

请充分利用安全产品的遥测结果,以便了解贵公司的营运环境。正如本文后面所谈到的,攻击者开始利用IT管理员和安全专业人员日常使用的工具,因此更难识别出可疑行为。

尤其当攻击者使用如Advanced Port Scanner、ADRecon等合法工具时,更是如此。其中许多工具被安全产品视为「非必要应用程式」(或称PUA),但却是IT团队日常使用所必需的。

防御人员需要提出两个重要问题:所有使用者都需要能够使用这些公用程式吗?这些公用程式是否需要在每台电脑上执行? 有了这些问题的答案,才能够为此类工具建立适当的例外政策。还可以更轻松地发现其他可疑用途:例如试图执行这些工具的人或电脑是否有获得授权?如果答案是否定的,请立即调查。

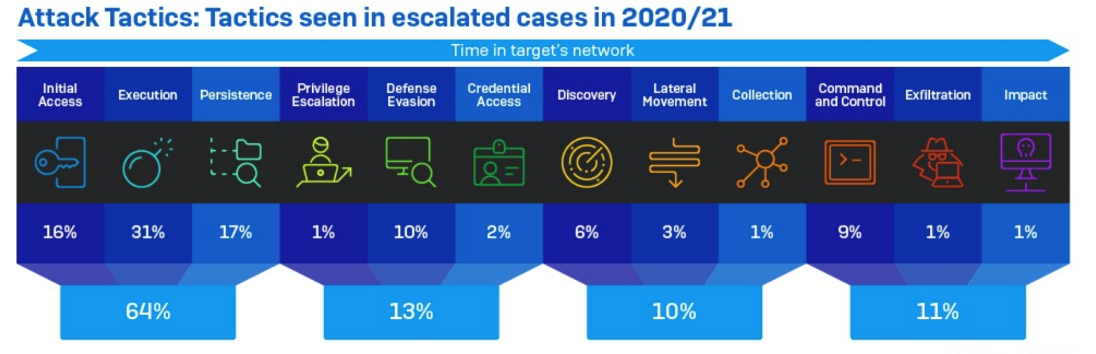

策略

对于防御人员来说,尽早侦测出攻击各阶段的策略是最重要的,因为如果及早加以阻挡,就可以在攻击完全展开并造成破坏或营运中断之前消除并遏阻攻击。

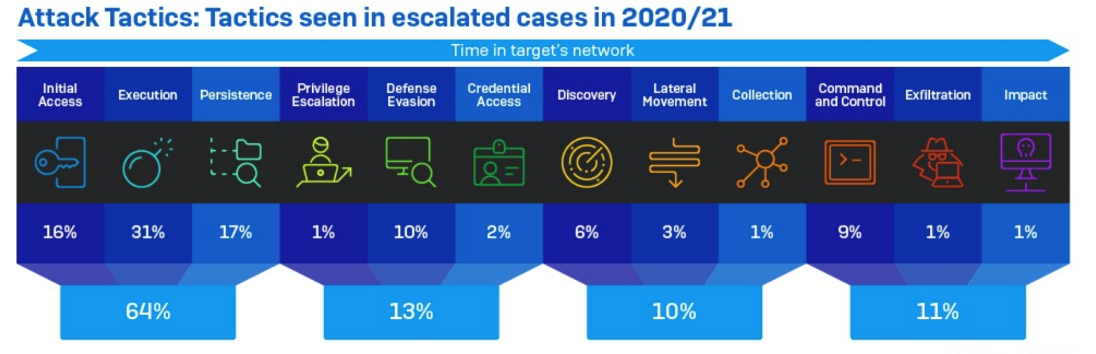

因此,最有可能引发调查的攻击者策略在攻击链早期发生的活动中占很大比重。例如,在Sophos MTR调查并提升等级的所有策略中,31%是因为出现可疑的「执行」,17%是「停留」,16%是「初始存取」(图1)。

图1 2020/21年间各阶段攻击策略。(资料来源:Sophos)

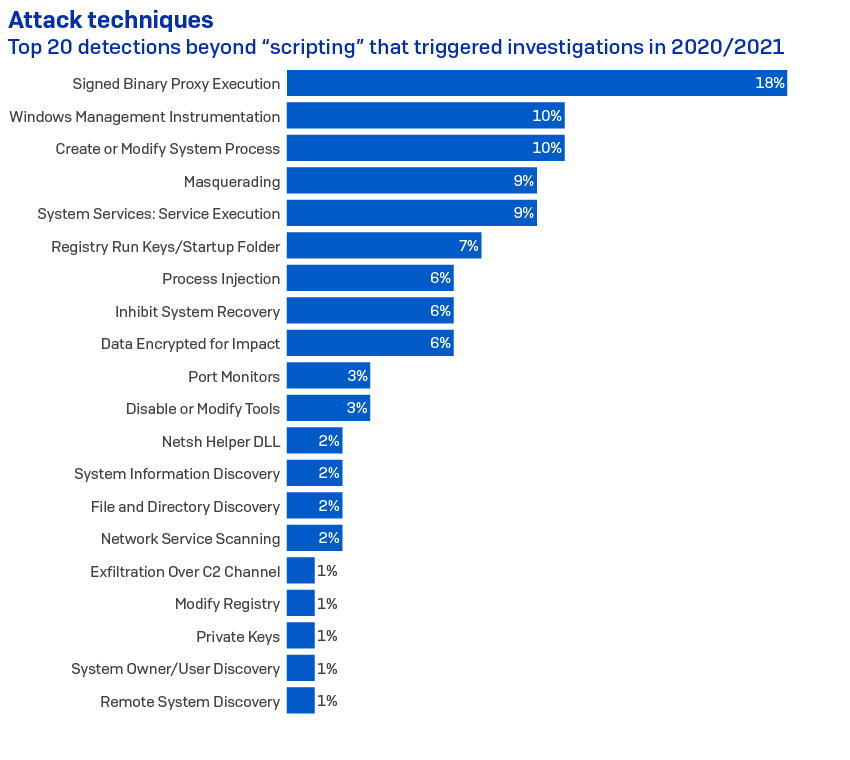

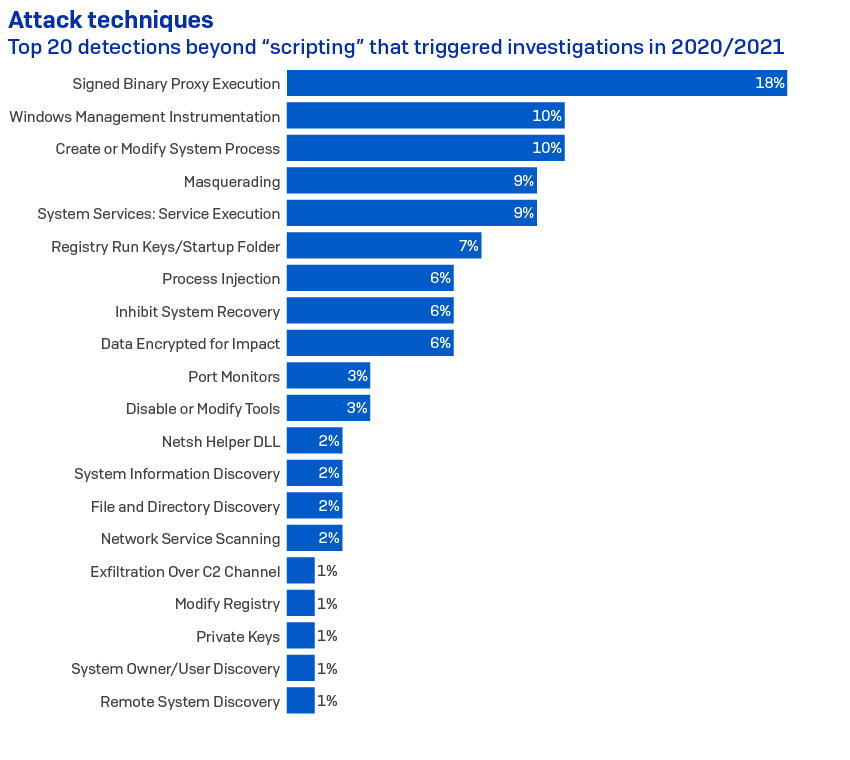

通常可从这些策略赖以实现目的之技术来识别它们。表1列出2020/2021年间和每种攻击策略有关的主要攻击技术。

表2 可能触发更进一步调查及找出主动威胁的技术统计。(资料来源:Sophos)

除指令码外,列表上的首位是使用经签署的二进位档代理执行恶意内容的技术(侦测为「经签署的二进位代理执行」)。在触发调查的所有侦测中,有六分之一(18%)的攻击使用此项技术。Windows Management Instrumentation(WMI)的侦测排在第二位,占10%的调查案例。

攻击者的行为和影响

以下的资料和观察是根据81起涵盖各种规模组织(其中最大型的组织拥有13,500名员工)的事件,包括美国、加拿大、英国、澳大利亚、瑞士、德国、比利时、香港和奥地利中的多种行业。

受灾最严重的行业是制造业(占16%的攻击目标),其次是医疗照护、零售和IT(各占9%的攻击目标),然后是金融服务和商业服务(各5%)。非营利组织则占4%的攻击目标。

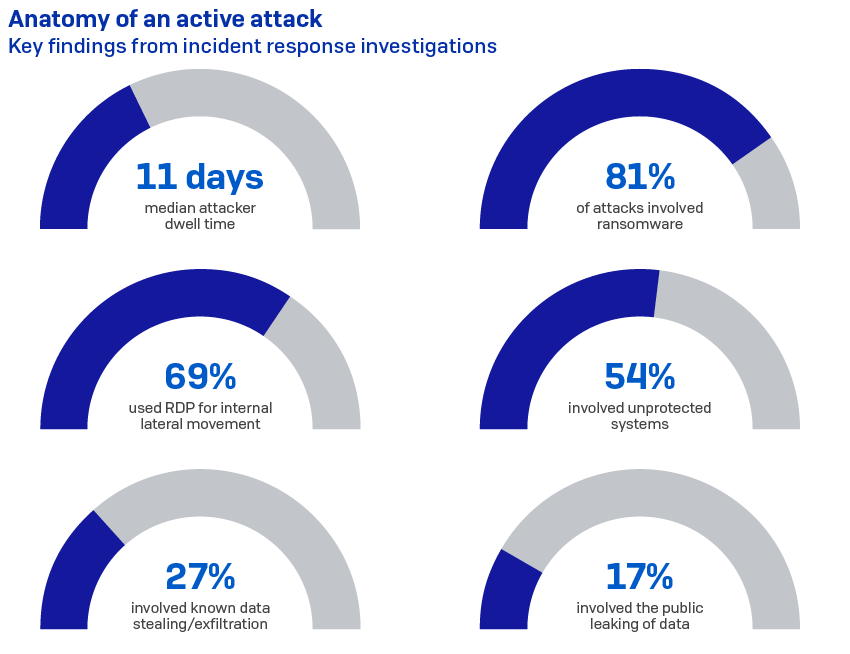

剖析主动攻击

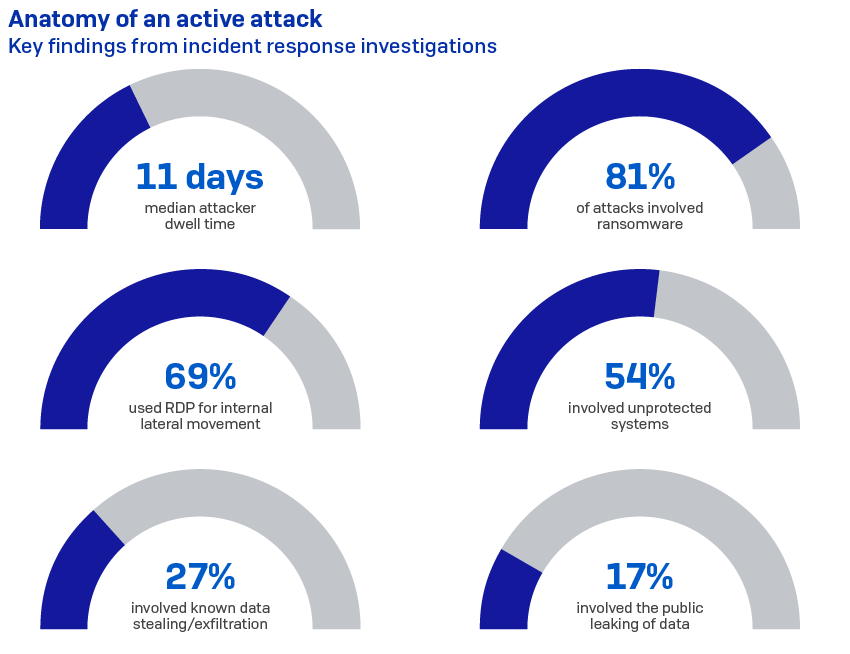

在被侦测到之前,攻击者能够停留在目标网路中的中位数时间(停留时间)为11天。快速回应团队观察到的最长入侵者停留时间为439天(超过15个月)。

如上所述,攻击者在11天之内有约264小时可以进行恶意活动,包括横向移动、侦察、凭证倾印、资料外泄和其他行为。其中某些行为可能只需要几分钟或几小时,所以11天可让攻击者有充裕的时间进行破坏。

通常,只在勒索软体出现后,IT安全团队才会看到攻击。因此,Sophos回应的事件中81%都和勒索软体有关不足为奇。勒索软体攻击的停留时间通常比「隐匿式」攻击要短,因为它们只在乎破坏力(图2)。

图2 主动攻击剖析。(资料来源:Sophos)

其他攻击类型还包括仅窃取资料、加密挖矿、银行木马、抹除程式、植入程式(Dropper)、渗透测试∕攻击工具等。

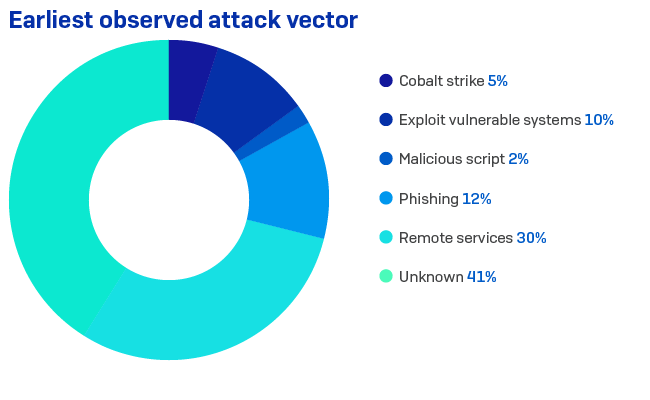

最早观察到的攻击媒介

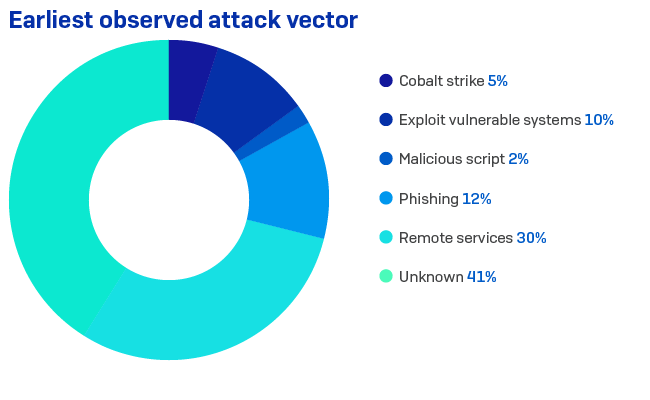

几乎三分之一(30%)的攻击在一开始时就使用远端存取服务,例如远端桌面通讯协定(RDP)。使用网路钓鱼当起点的攻击约占八分之一(12%),其次是利用系统漏洞(大约十分之一)(图3)。

图3 最早观察到的攻击向量。(资料来源:Sophos)

在大约5%的案例中,Cobalt Strike是最早被发现的攻击元件,但它普遍出现在主动攻击的多个不同阶段,表明Cobalt Strike是主动恶意活动最重要的指标之一。

为什么「未知」很重要

威胁调查人员不能总是只追溯入侵者在攻击中采取的每一步。因为,有时攻击者会故意删除活动的证据;有时在回应人员到达时,IT安全团队已经抹除或重建受感染的电脑。如此一来,可能会漏接重要的鉴识信息,而它们能揭露被锁定的IT环境中的安全漏洞,并提供攻击者行为的进一步信息。

RDP简要说明

90%的攻击和RDP有关。但是,攻击者使用RDP的方式值得注意。在和RDP有关的事件中,只有4%的情况被用于外部存取。大约四分之一(28%)的攻击显示攻击者使用RDP进行外部存取和内部移动,而在41%的情况下,RDP仅用于在网路内横向移动。

主要的攻击植入程式

植入程式(Dropper)是一种传送威胁的恶意软体(或木马程式),目的是将其他恶意软体载入或安装到被锁定的系统。装载若非夹带在植入程式内部,就是由植入程式下载并加以启动。植入程式是展开式攻击的推动者,为后门程式和勒索软体等其他恶意模组提供了一个平台。

到目前为止,恶意指令码是事件回应人员最常看到的植入程式,占所有攻击的三分之一。其次是攻击者和渗透测试人员使用的多种工具(「灰帽」工具,如下面的物件列表中所示,占攻击的9%)。Trickbot(出现在3.7%的事件中)和QBot(出现在1.2%的案例中)是勒索软体攻击中两种常见的「二级恶意软体」类型。Valak是一种恶意软体植入程式,被认为正在进化成更进阶的多阶段模组化恶意软体,和Cobalt Strike一样分别出现在1.2%的案例中。在47%的调查中,无从得知攻击使用的植入程式是什么。

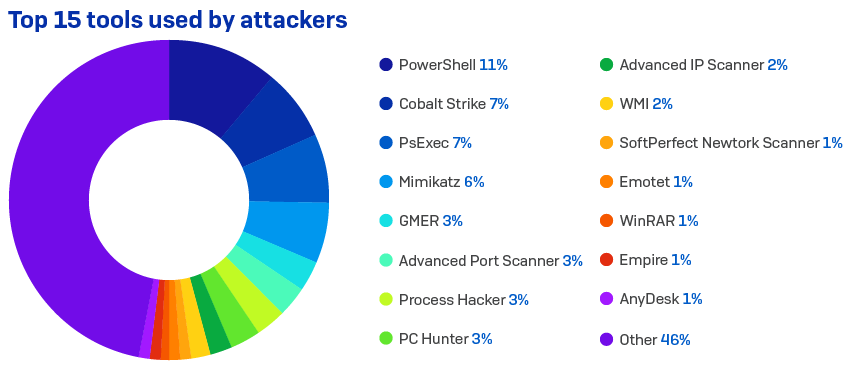

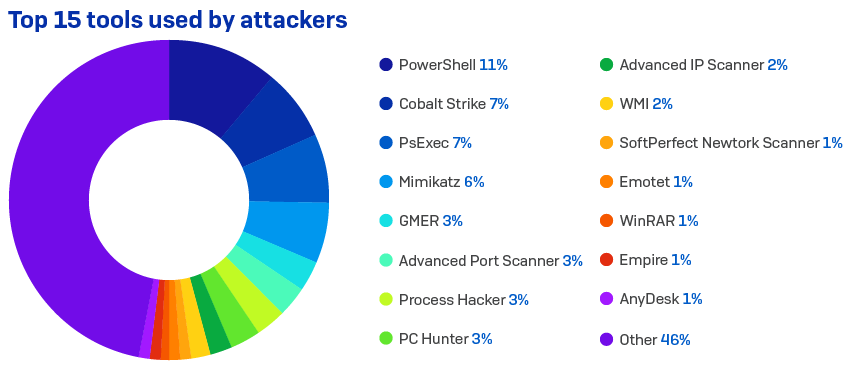

攻击中使用的工具

图4显示显示最有可能出现在攻击者工具箱中的工具。这份攻击中出现过的完整工具列表总计多达405个。它们大多数都是独特、可识别的工具,IT专业人员也会将其中某些工具用于正常用途。它们对攻击者很有吸引力,因为攻击者可以透过这些工具执行如凭证窃取、探索、横向移动和恶意软体执行等活动,同时隐身在正常的一般IT活动中。

图4 攻击中使用的工具统计。(资料来源:Sophos)

这些工具的数量和性质,恰恰凸显出防御人员在区分网路上的恶意和合法活动方面面临的挑战。

例如,Process Hacker、PCHunter和GMER都是包含在核心驱动程式中的合法工具。只要攻击者安装正确的核心驱动程式,通常就可以停用安全产品。事实上,攻击者现在经常这样做,正好能以此检验安全产品破坏攻击杀伤链的成效如何。换句话说,如果不能打败它们,那就试著打破它们。

适当的安全做法是,确保除特定情况外一律禁用这些工具,并调查它们在其他时间被使用时发生了什么事情。

工具组合代表的危险讯号

在受害者网路中发现的前五大工具之间,我们看到了一些值得注意的关联性。

例如,当在某次攻击中使用PowerShell时,Cobalt Strike占58%,PsExec占49%,Mimikatz占33%,GMER占19%。27%的攻击同时使用了Cobalt Strike和PsExec,而31%的攻击则同时使用了Mimikatz和PsExec。而同时使用Cobalt Strike、PowerShell和PsExec的组合,占所有攻击的12%。

这些关联性很重要,因为一旦被侦测到,就可以作为即将发生之攻击的预警,或藉此确认网路上是否存在主动攻击。

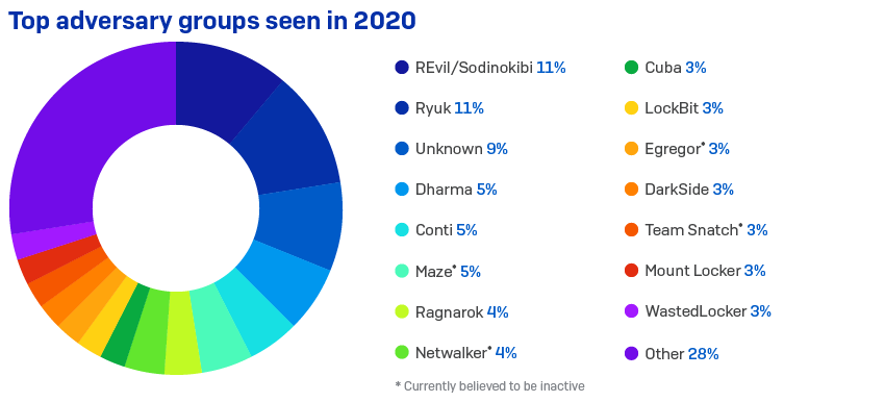

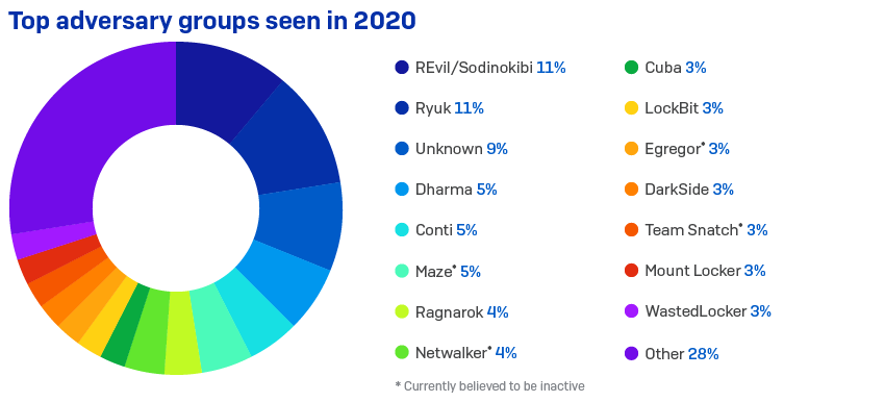

发现的主要攻击群组

目前所看到的攻击群组以勒索软体家族为主,但也包括挖矿程式和疑似民族国家攻击者等威胁。在某些情况下,并不知道有那些攻击群组涉入,因为在攻击执行最终装载之前就被侦测出来并遏阻了。总共识别出37个不同的攻击群组,清楚表明网路威胁形势已经非常拥挤且复杂,以及防御人员所将面临的难关(图5)。

图5 2020年发现的主要攻击群组。(资料来源:Sophos)

结语

每个组织都是攻击的目标。攻击可能是商业电子邮件入侵、挖矿程式、资料外泄、企业间谍活动,或是会跃上头条新闻的大规模勒索软体攻击。网路犯罪是一门有利可图的生意。

安全部门可以透过监控和调查可疑活动来保护自身的企业。活动本质是良性或恶意,之间的区别很难辨识。任何环境中的技术(无论是网路还是实体方面)都很有帮助,不过仅靠技术还不够。人类的经验和回应能力,是任何安全解决方案的重要组成要件。

<本文作者:John Shier是Sophos资深安全专家,是安全活动中受欢迎的演讲者,以其清晰的建议闻名。Mat Gangwer是Sophos Managed Threat Response(MTR)总监,专注于高效率和有效的安全营运、威胁搜寻和攻击者防御对策。Greg Iddon是Sophos技术办公室的策略师和Sophos Managed Threat Response的经理。他对网路安全充满热情,已经投入了15年的时间。Peter Mackenzie是Sophos事件回应团队主管。他与威胁搜寻专家团队合作,帮助受网路威胁攻击的组织调查、遏阻和消除攻击。

本文引自:https://www.netadmin.com.tw/netadmin/zh-tw/viewpoint/ECD39A9995EE4BC9937EF8268DB9453C