最新消息

Menlo Security研究 ISOMorph 感染,提出新 HTML Smuggling活动的深度分析

Menlo Security 一直在密切关注被称之为 ISOMorph 的攻击手法。ISOMorph利用HTML Smuggling透过逃避沙箱与旧代理等网路安全解决方案将恶意文件送到端点。而Menlo Security的隔离技术可防止此攻击感染端点。以下是Menlo Security所看见的重大发现:

资料泄露、恶意软体、勒索软体、网路钓鱼和 DDoS 攻击都在增加。现在另一种类型的攻击正在迅速出现。Menlo Labs 发现越来越多的攻击者使用 HTML Smuggling 将恶意文件传送到端点。ISOMorph 就是这样运作,它在 SolarWinds 背后的威胁参与者 Nobelium 发起攻击之后利用了这种技术,Nobelium后者在最近的鱼叉式网路钓鱼活动中也使用了相同的技术。Menlo Labs 已识别出使用流行的 Discord 应用程序托管恶意文件的恶意行为者。此活动 (AsyncRAT) 中使用的远端访问木马 (RAT) 具有许多功能,可用于规避检测、记录密码和泄露资料。感染此 RAT 的企业必须假设攻击者的目的是泄露敏感资料。

- HTML Smuggling是一种迅速恶名昭彰的技术,用于丢弃第一阶段的 dropper—恶意软体样本,在获取主要文件之前最先登录受害者的端点。 HTML Smuggling 也被用在了 Nobelium 组织最近的鱼叉式网路钓鱼活动中。

- 采多阶段的攻击,会检查和禁用端点上运行的各种防毒程序。

- AsyncRAT/NJRAT 是一种远端访问木马,它安装在成功受到感染的端点上。

- 恶意行为者正在使用流行的 Discord 应用程序在此活动中托管恶意文件。根据报导,社群平台 Discord 拥有超过 1.5 亿的用户,他们使用该应用程序通过文字内容和语音进行交流。

为什么 HTML Smuggling 会重新出现?

从 2020 年开始,当世界转向远端工作时,浏览器成为重要的工作地点。根据 Forrester 的研究中提到:「在就地避难和愈加普遍的在家工作状况下,企业使用者报告说75%的工作者在网路浏览器上工作,要不就是参加虚拟会议」HTML Smuggling 透过恶意软体有效绕过各种网路安全解决方案,包括沙箱、旧代理和防火墙。我们认为攻击者正在使用 HTML Smuggling 将负载传送到端点,因为浏览器是最薄弱的环节之一,没有网路解决方案来阻止这些恶意负载。

技术分析

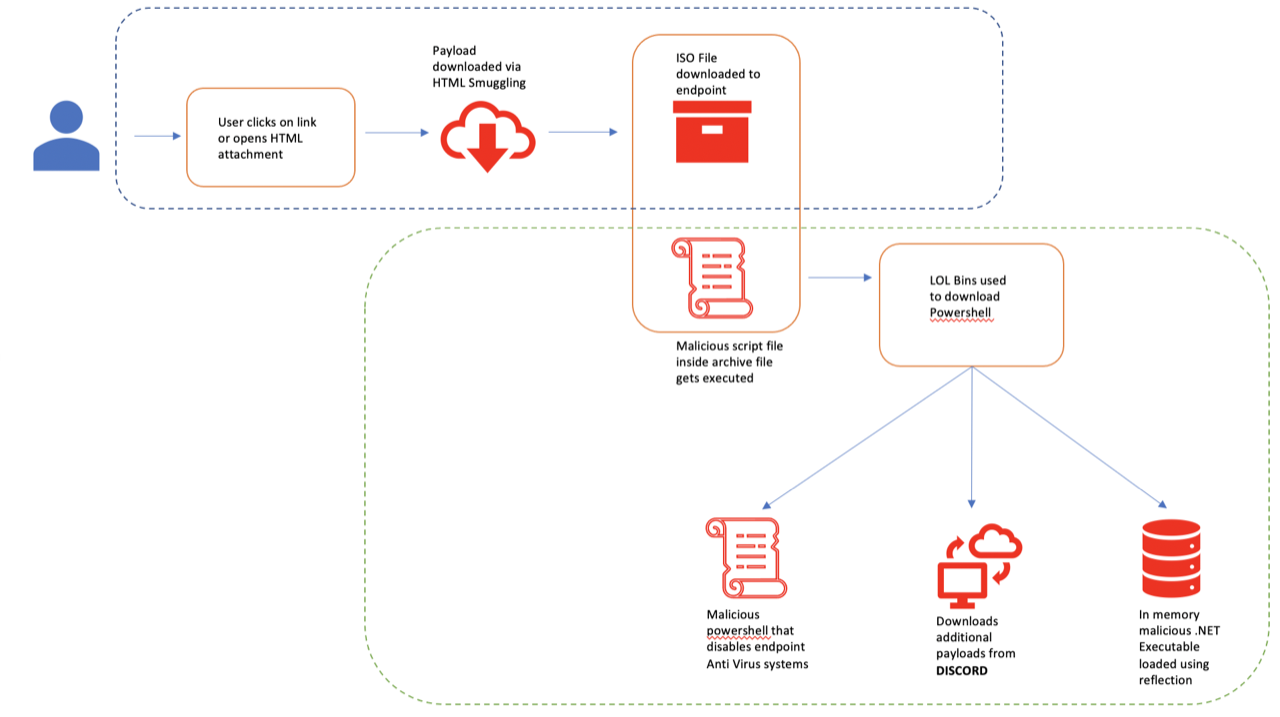

在深入研究细节之前,我们先看看攻击的概述图。我们根据 MITRE ATT&CK 框架将攻击拆解为多个部分,以帮助检测和回应团队能轻松地将这些策略、技术和程序 (TTP) 纳入框架中。

初始访问

Menlo Labs 已经发现攻击者使用电子邮件附件和网路偷渡下载来利用 HTML Smuggling。

什么是 HTML Smuggling?

HTML Smuggling 是攻击者使用 JavaScript 在 HTML 页面上以编程方式建构恶意负载的技术,而不是发出 HTTP 请求以获取网路服务器上的资源。这种技术既不是浏览器技术中的漏洞也不是设计缺陷,网路人员经常使用这种技术来优化文件下载。

ISOMorph 如何使用这种技术?

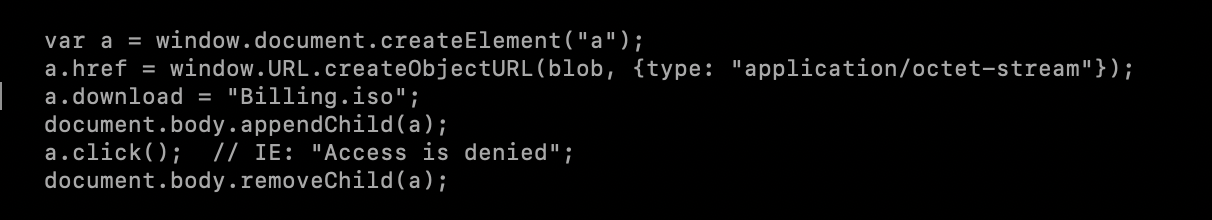

ISOMorph背后的攻击者使用以下 JavaScript 代码直接在浏览器上建构有效负载。

简单来说,JavaScript 代码正在创立一个元素“a”,将 HREF 设置为 blob 并以编程方式点击它以触发对端点的下载。 一旦有效负载下载到端点,用户必须打开它才能执行恶意代码。

执行--第一阶段有效负载

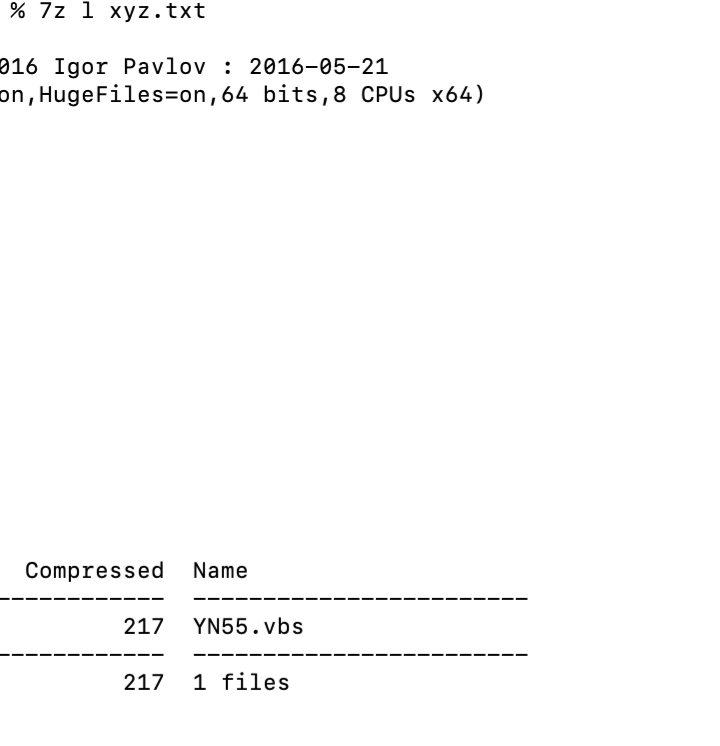

下载到端点的是 ISO 文件。为什么是 ISO 文件?ISO 文件包含在端点上安装软体所需的所有文件/文件夹。攻击者总是在测试网路和电子邮件闸道设备以查看哪些文件格式可以免于检查,然后他们将这些免除文件格式合并到他们的 TTP 中。所以ISO文件格式是攻击者的首选,因为它们不需要安装任何其他软体。

上面的萤幕截图显示了 ISO 文件的内容。 虽然上面的萤幕截图有一个 VBScript 脚本,但我们已经确定了许多不同的恶意脚本正在被使用。以下是我们观察到的嵌入 ISO 文件的所有恶意脚本的列表:

Bills-19877733351.vbs

Bills-bbt-89567815.vbs

Spectrum (statement).vbs

INVOICE-992771.vbs

BBT-Invoice-71213241.DOCX.vbe

Order_ConfirmationID717323644552844.js

Order-ID693913086962206.vbs

court .vbs

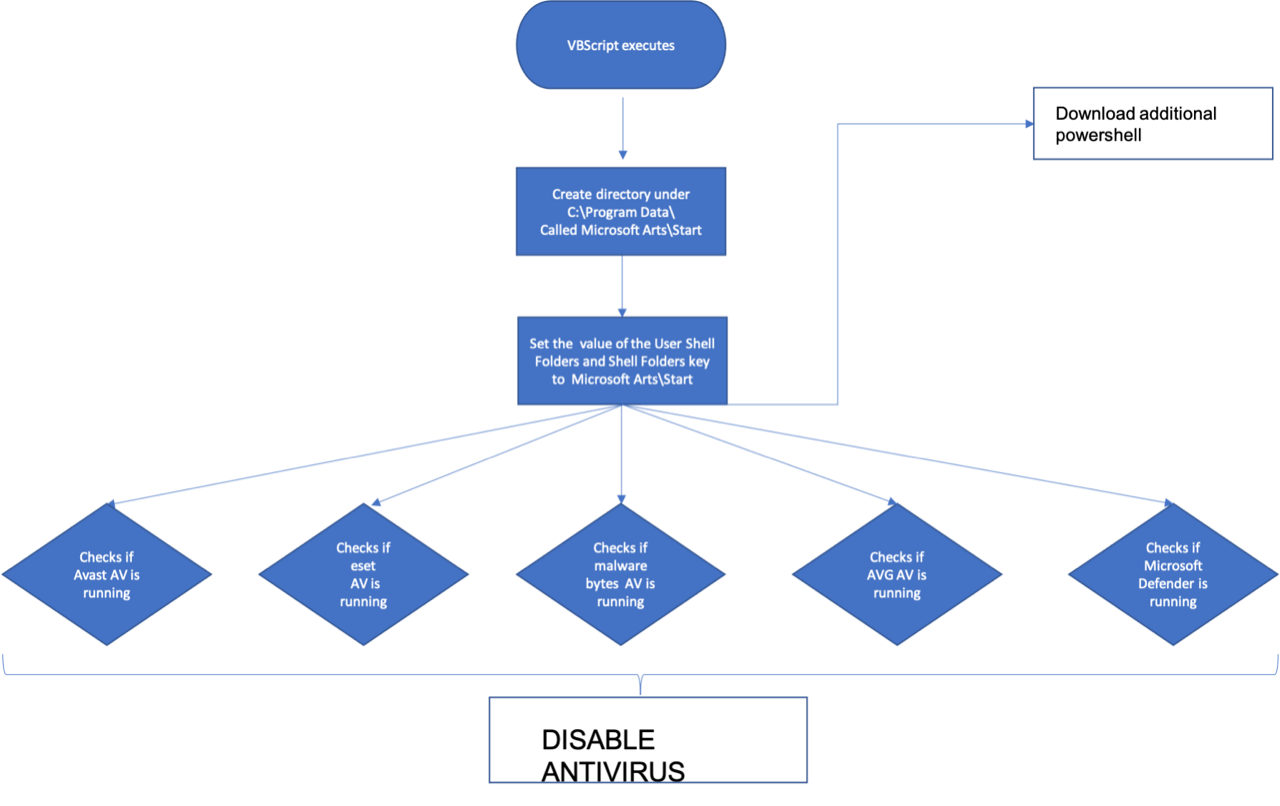

一旦 VBScript 脚本被执行,它就会获取额外的 PowerShell 脚本。以下流程图详细说明了导致执行第一阶段有效负载的操作。

实现持久性

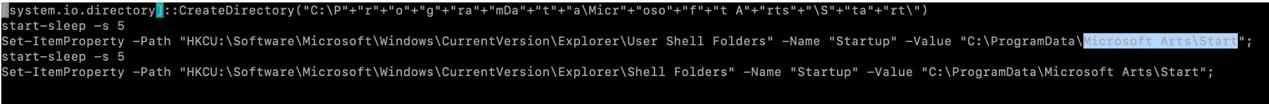

ISOMorph 透过首先在“C:Program Data”下建立一个名为“Microsoft ArtsStart”的 Windows 目录来实现持久性。 然后将““User Shell Folders” 和 “Shell Folders”下的注册表项值指向先前建立的目录。然后,PowerShell 脚本会在“C:Program DataMicrosoft ArtsStart”目录下下载名为“Dicord.lnk”的文件。下图是 PowerShell 脚本的片段,它显示了设置到注册表项值,以使恶意代码能够在启动时执行。

规避侦测手法

此活动背后的恶意行为者透过代理执行恶意代码,将其标示 MSBuild.exe。 MSBuild 是一个受信任的程序,因此透过 MSBuild,可以轻松绕过应用程序白名单解决方案。恶意行为者使用反射将 DLL 文件加载到内存中,并将 RAT 负载加入 MSBuild.exe。反射使开发人员能够获取有关加载的 DLL 文件及其中定义的类型、使用方法等讯息。AV 通常查看监视 LoadLibrary API 加载的具有 .dll 档案名的任何文件。透过反射加载 DLL 文件并使用某些方法,恶意软体作者可以绕过 AV 软体。这直接反射到 MITRE ATT&CK 框架中的技术 T1127.001。

命令与控制

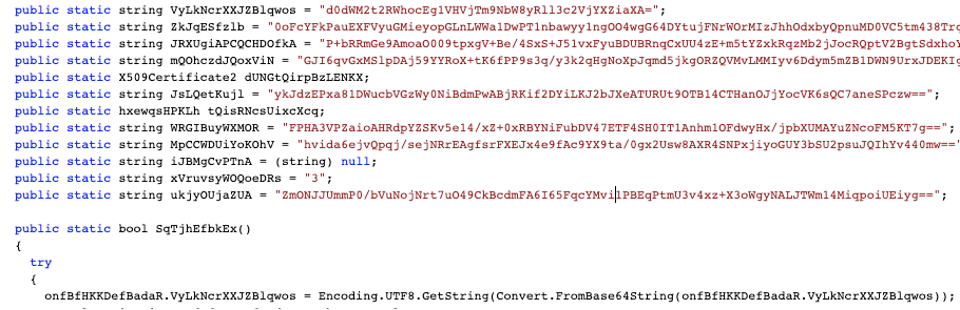

从上一步可以看出,.NET RAT 负载中的一个方法(WpfControlLibary1.LOGO.hahaha)被调用以启动 AsyncRAT 功能。AsyncRAT 使用 AES 加密其配置,如下所示。

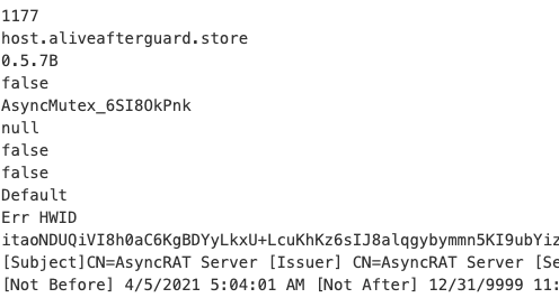

Base64字元串是 RAT 的加密配置。 使用编码的 AES 密钥解密后,我们可以看到 RAT 的 CnC 服务器主机/端口、版本和其他设置。

威胁参与者和活动讯息

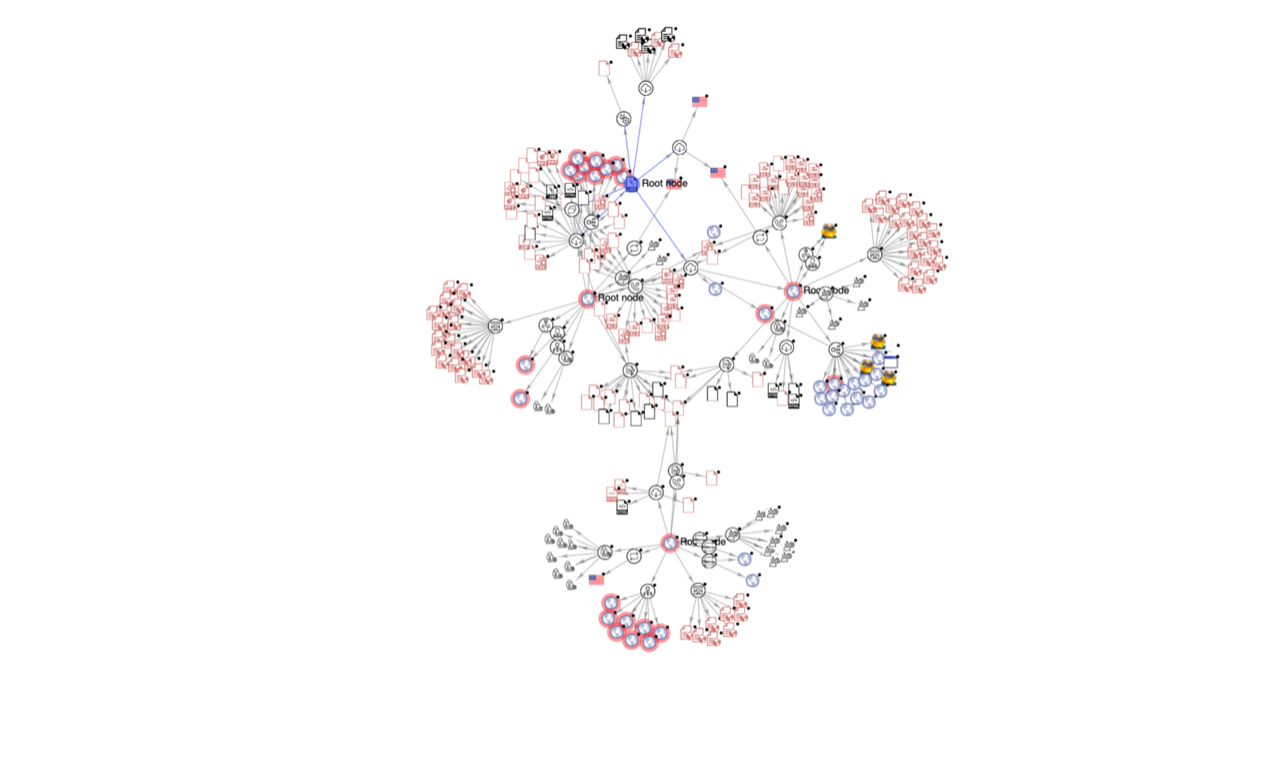

以下是我们一直在VirusTotal上追踪的活动萤幕截图。该活动是向公众开放的。

NJRAT/AsyncRAT 是被投放到端点的远端访问木马。尽管多年来该 RAT 系列已被许多不同的参与者使用,但它主要用于破坏中东的高价值目标。虽然这些团体使用了 RAT,但这并不意味著这些团体支持这个特定活动。 已知以下团体使用 NJRAT:

结论:

攻击者不断测试更新的方法以将其有效负载发送到端点。Menlo Labs 注意到使用 HTML Smuggling 进行初始访问的恶意行为者有所增加。这种技术越来越受欢迎,因为攻击者可以在绕过所有网路检查和分析工具的同时将有效负载发送到端点。此外,由于有效负载是直接在浏览器上建立的,因此 SIEM 和 EDR 工具的日志记录和可见性存在著差距。Menlo Labs 坚信了解和理解初始访问方法对于强大的预防、检测和响应策略至关重要,我们决心要防堵这巨大漏洞。采用 Menlo Security的隔离技术,能将这些恶意程式屏除在外,为信息安全系统提供强大的安全堡垒防护。