最新消息

[Forcepoint NGFW] 美国国安局公布VPN安全指南

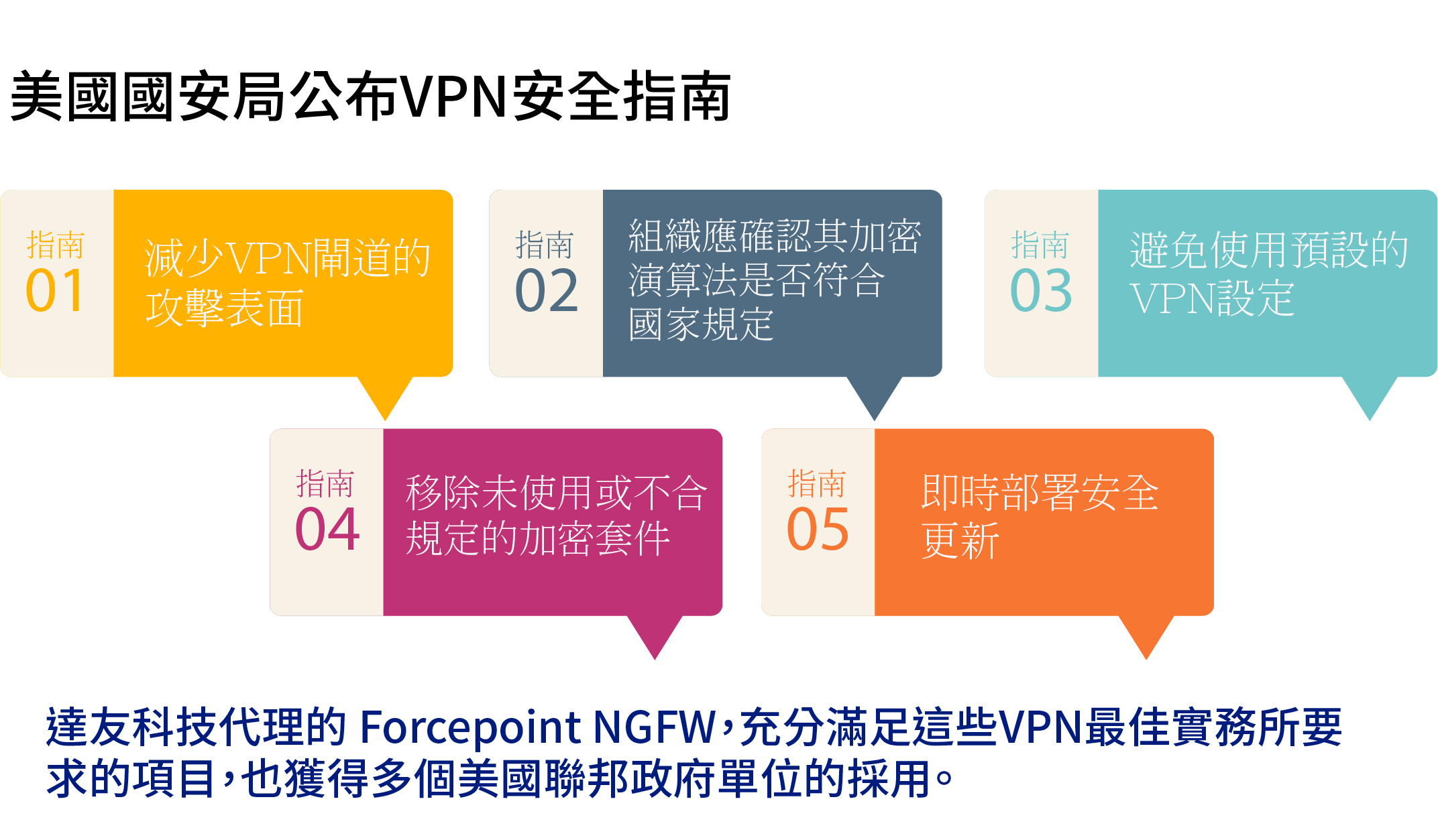

为了减少VPN闸道的攻击表面,组织应确认其加密演算法是否符合国家规定,避免使用预设的VPN设定,移除未使用或不合规定的加密套件,并即时部署安全更新。

武汉肺炎(COVID-19)让愈来愈多的人在家工作与学习,使得虚拟私有网路(VPN)愈来愈普及,使用者透过VPN来连结组织网路,有鉴于此,美国国安局(NSA)近日公布了VPN安全指南,以避免VPN成为骇客的攻击表面。

NSA表示,有许多组织目前正利用基于网路安全协定(IPsec)的VPN服务来连接远端伺服器或启用远端办公能力,利用加密来保护那些通过各个不可靠网路的机密信息,因此,这些VPN必须采用强大的加密技术,于是他们决定列出常见的VPN配置错误与弱点。

NSA建议各大组织应该尽量减少VPN闸道的攻击表面,确认其加密演算法是否符合国家安全系统政策委员会(CNSSP)的规定,避免使用预设的VPN设定,移除未使用或不合规定的加密套件,以及即时部署更新。

NSA解释,VPN闸道直接面向网路,因而容易受到网路扫描、暴力破解攻击或零时差漏洞的危害,为了减少这些弱点,网路管理员应该采用严格的过滤规则来限制连结到VPN装置的传输埠、协定与IP位址的流量,如果无法指向特定的IP位址,那么则应于VPN闸道之前部署入侵防御系统。

而在VPN的设定上,许多的供应商都提供了预设配置,自动化的配置脚本程式,或是图形使用者介面来协助组织部署VPN,这些工具会负责设定VPN的各个面向,包括ISAKMP/IKE与IPsec政策,然而,许多设定都纳入了广泛的加密套件来确保相容性,但NSA建议组织避免利用这些工具,以防它们允许那些不需要的加密套件,或者应检查自动部署的所有设定,以删除不符规定的加密套件。

在确保配置与设定的安全无虞之后,各组织也应即时部署供应商所提供的安全更新,以时时捍卫网路传输的安全性。

美国国安局公布VPN安全指南,整理如下:

-

减少VPN闸道的攻击表面

-

组织应确认其加密演算法是否符合国家规定

-

避免使用预设的VPN设定

-

移除未使用或不合规定的加密套件

-

即时部署安全更新