最新消息

VMware CarbonBlack在MITRE最新的端点检测和回应 (EDR) 产品评估结果中,成为信息安全和 IT 专业人员的首选。

MITRE使用现行标准的方法--ATT&CK®框架模式检测,发布了最新端点检测和回应 (EDR) 产品的评估结果。

本次检测的结果证明VMware CarbonBlack是安全和 IT 专业人员的首选。它展示了客户如何透过VMware CarbonBlack业界领先的分析技术得以快速检测复杂的攻击,并可快速回应。

VMware CarbonBlack Cloud 被证明了可提供客户所需要的功能:

- 提供展开攻击时的每个阶段的基本可视性。

- 控制台中自动产生内容连结,以加快分析的结论和回应。

- 红队战术和技术每一步都相互关连,以便于理解攻击者所带来的影响。

- 不需变更产品组态,也不需进行产品的任何调整,就应该可以测出可疑的活动。

这项评估结果将 EDR 产品置于测试中、模拟真实状况并明确说明每项产品如何发挥功效。最新的 MITRE 评估了模仿 APT29 威胁组织的攻击手法,通过自行定义的恶意软体库进行隐密且复杂的技术实施。这不是千篇一律的威胁,产品提供最大检测范围,以揭露攻击的每一步,这对于快速回应是至关重要的。

本次MITRE 对 VMware CarbonBlack Cloud平台整体进行评估,这是此类的首次评估。这些结果证明使用单一、轻量和统一的主要控制平台能为客户提供以下价值:

- 行为预防,可阻止恶意软体和不正当的行为。

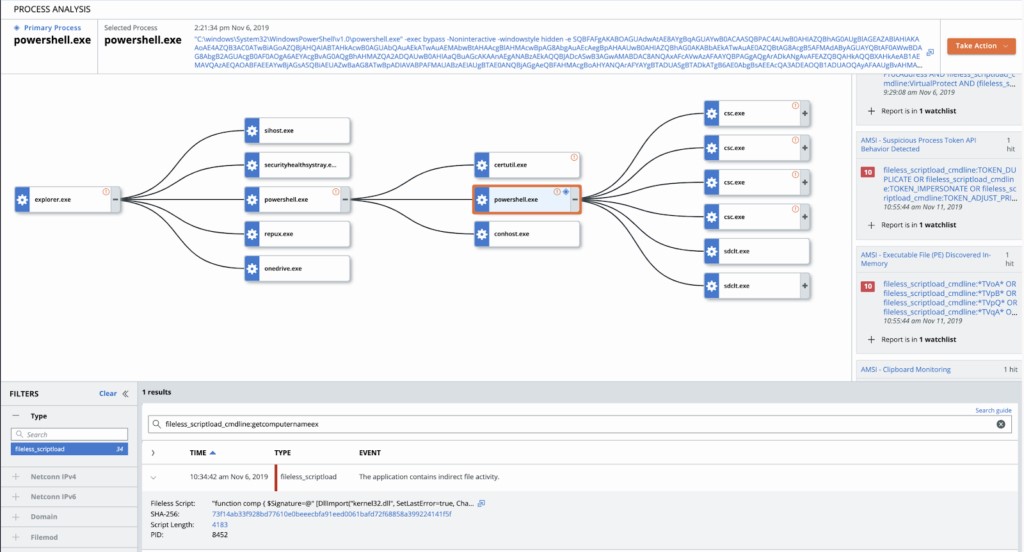

- 连续事件捕获与无缝事件的关联可揭露隐密的活动。

- 透过端点互动调查,以抓取件事资料和骇客残留迹证。

- 一流的全天候托管检测服务,可识别仅凭自动防御可能遗漏的内容。

我们正在考虑到客户在 MITRE 上的标准化,以构建云原生端点安全平台。我们的目标是在信息安全专业人员需要的环境中提供他们所需的信息。我们已将 MITRE ATT&CK 框架标准,直接加入我们的云端中控台,下面摘要我们提供的一系列机制,方便快速识别攻击手法:

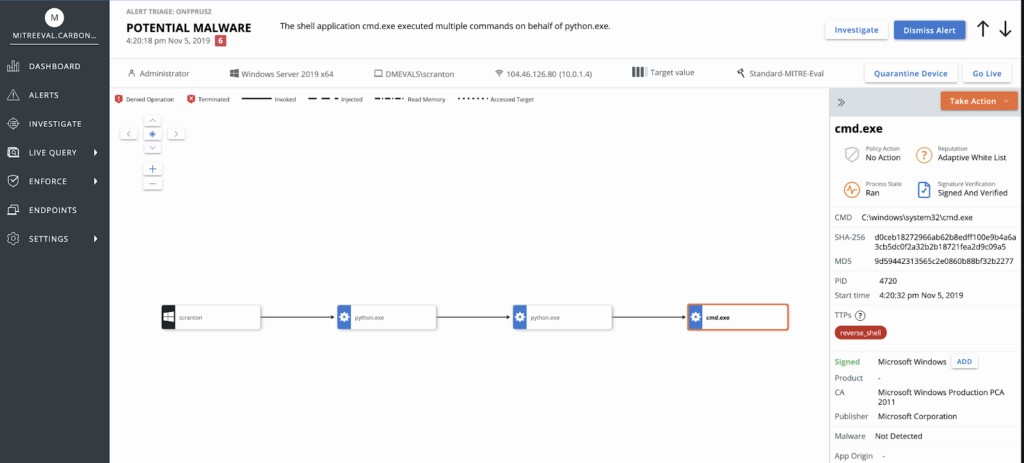

基于攻击行为的 EDR,将呈现战术、技术手法和程序 (TTP) 相关性

我们的行为 EDR 旨在识别行为并确认相关的可疑活动。这样大幅度地减少了警报疲劳并可简化根本原因的分析。

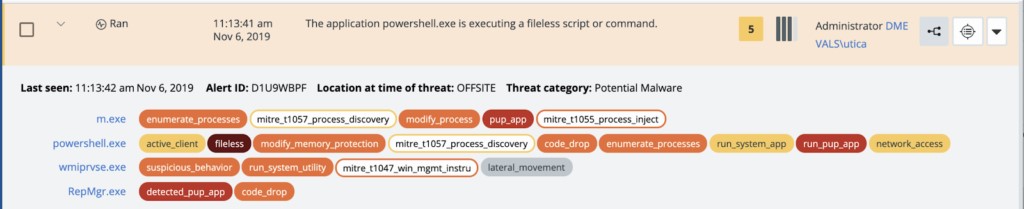

嵌入式 MITRE 技术 ID 标签

我们的控制台提供 MITRE 技术 ID 的标签,作为警报的一部分,并连结回 MITRE ATT&CK 知识库,以获取有关对手行为的更多信息。

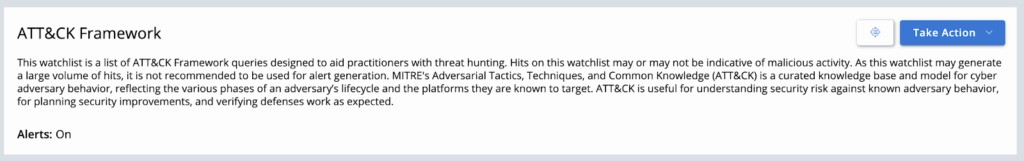

开箱即用的 MITRE ATT&CK 威胁情报来源

VMware Carbon Black Threat Analysis Unit (TAU) 设计了 ATT&CK 框架威胁情报来源,客户可充分利用此工具来帮助捕获威胁。

端点遥测机制,以连续和无偏见(不会取舍)的记录收集,包括无档案攻击Fileless攻击手法

我们的精细且完整的遥测功能包括AMSI 可视性以及现成的 AMSI 威胁情报源,可轻松发现恶意程式。

有关VMware CarbonBlack Cloud与 MITRE ATT&CK 框架使用的更多信息,请查MITRE ATT&CK 工作手册。

完整的评估结果请参考在 MITRE 网站上发表的资料。