最新消息

[iThome产测] 【端点侦测与反制系统】Cb Defense 3.1汇整恶意威胁来源与攻击情势,并提供易读的事件行为指标

企业针对端点电脑的防护,同时要因应新兴的未知攻击,并且防范木马和蠕虫等威胁,兼具保护能力与事件发生之后的调查、因应,像是Carbon Black推出的Cb Defense,便是这样一套解决方案,藉由云端主控台提供事件分析,让管理者能快速检视疑似受害电脑的情形,并且远端进行处置。

从能防护的端点电脑平台种类来看,Cb Defense可保护执行Windows 7、Windows Server 2008,以及Mac OS X 10.6以上的作业系统,并没有支援Linux与Windows XP。在管理的机制上,这款产品提供了云端主控台,能减少企业自行维护管理伺服器的负担。不过,想要控管Cb Defense,企业仅能透过原厂提供的网页管理介面,原厂没有提供内部建置管理平台的选项。

在取得的成本来看,根据代理商达友科技提供的建议售价,企业购买的最低门槛是100个使用者授权,这样环境中每台电脑每年是3,500元(未税),比起同样能涵盖端点防护,以及事件调查功能2个层面的产品,价位算是居中。

我们这次测试的Cb Defense是3.1版,主要是强化了恶意程式的管理能力,新增了专属的恶意软体管理页面,管理者能藉此了解某个攻击扩散的范围,以及其入侵手段,并能检视执行流程的时间轴等信息。

经由分析威胁的执行策略,提供企业因应攻击所需的信息

在这套产品的防护能力来看,相较于同样是采用无特徵码侦测机制,称为次世代端点防护的解决方案,原厂诉求侦测无档案型态攻击,像是巨集、脚本,以及记忆体内执行等手法,Cb Defense能更加准确、减少误判的机率。为了达成这样的目标,他们藉由即时收集电脑上的事件记录流,并加以识别与标注属性,进行其中的行为进阶分析,最后予以因应。

其核心的分析能力上,他们也纳入了军事战略思维──根据攻击的策略、技术,以及执行过程(TTP),统合而成专属的攻击行为分析模型。在这套模型汇整之下,他们将大量的档案特徵码,归纳成200多种攻击手法,并能通过原厂信息安全团队更新情资,随时调整分析模型,藉此让Cb Defense能即时发现并拦截威胁,以及呈现完整的事件样貌。

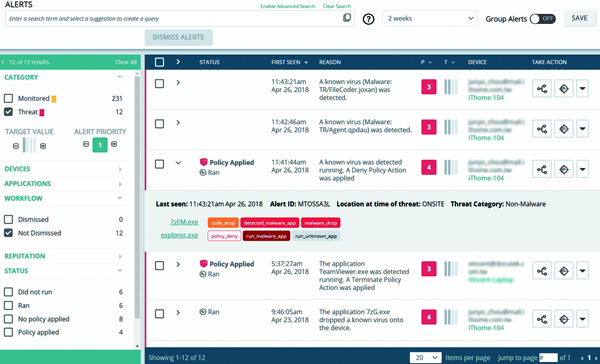

由于运用了上述的战略分析机制,在攻击事件的调查上,我们可以看到与其最为相关的功能,就是Cb Defense为事件内容提供的标签注记。这是将剖析之后的结果,以简要的英文单字与字串表示,让管理者更快能了解攻击行为特徵,进一步确认后续处置的方法,呈现事件所带来的各式威胁。

这种标签功能,原厂也广泛运用于事件流程中,所出现的处理程序和档案上,因此管理者能够从这里得知,是否为带有破坏性的恶意软体,还是仅为遭到利用的一般常见应用程式。

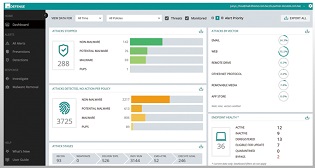

针对企业内端点防护的情况,Cb Defense总共区分为5种指标,分别是已经拦截(1)与其他侦测到的攻击事件(2),右侧则归纳来源(3)与端点安全状态(4),对于威胁各阶段,这里也提供攻击链指标(5)。

透过事件标签,呈现异常行为与带来的灾情和影响程度

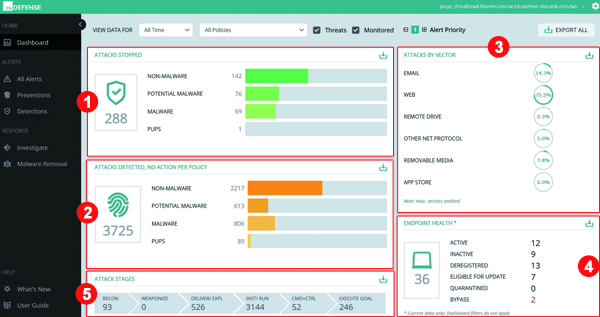

我们可以看到,在Cb Defense左侧的主要功能选单中,仅有仪表板、警示通知,以及事件调查与因应等3个类别,至于像是管理功能,则是配置在右上角的齿轮图示,管理者必须点选、切换后,才能进行调整,这种做法与许多产品并列为主要功能的规画,也算是相当明显的差异。

基本上,若是我们从仪表板直接向下追查,Cb Defense就会切换到警示通知的页面,并显示相关的事件记录。这里列出了警示的原因、危险的层级,以及进阶调查的功能等。对于其中事件里的攻击行为,Cb Defense也提供了威胁标签的信息。

为了测试Cb Defense的保护能力,我们在端点电脑上,执行了Bad Rabbit加密勒索软体,结果代理程式自动阻挡,并出现已经成功拦截的讯息,而在仪表板上,则是新增了已遭封锁的攻击事件。

附带一提的是,代理程式能显示完整的档案路径,并且提供复制这项信息的按钮,一旦电脑使用者发现遇害时,想要与管理员沟通,有了这样的机制,算是相当实用。

我们上述的测试事件里,Cb Defense便对于7-ZIP和档案总管,在过程中执行的行为,列出了Detected_Malware_App、Malware_Drop、Run_Malware_App等标签,并以红色呈现;这里也有一些属于灰色地带的属性,像是执行未知应用程式(Run_Unknown_App),Cb Defense则是采用了灰色标签,呈现这种可能有潜藏危机的行为。

对于事件的调查,Cb Defense提供了Alert Trigger的按钮,能切换至攻击链,检视整体影响的范围关连图,管理者可进一步调查其中的处理程序,是否有问题。这里也与多数同类型的产品一样,Cb Defense提供了远端反制的功能,像是标示为黑白名单,或是执行远端删除档案等,进行后续的处理。但与许多同类型产品的不同的是,Cb Defense额外提供了恶意攻击带来的影响分析,依据资料外泄、正常应用程式遭到滥用、网路瘫痪等面向,以雷达图显示造成这些面向的危害程度。

透过标签突显事件的样貌

在Cb Defense的警示通知清单中,单一事件展开的详细信息里,则以标签的做法,提供简易说明。以图中的事件为例,7-ZIP与档案总管2个软体,分别启动了恶意软体,而遭到拦截。

可分析外部攻击来源,并能依据攻击链加以统计

在企业整体的端点电脑防护情形来看,Cb Defense的仪表板呈现的内容,可说是依据态势,加以归纳,分别是中间以遭受攻击的情况,提供了2个长条图图表,以及攻击链统计数据,而右侧的部分,则是突显了发生攻击的标的,还有端点电脑代理程式执行状态的汇整。其中,长条图图表呈现的内容,是Cb Defense拦截与侦测到的威胁数量,管理者能快速得知,这套解决方案执行后所带来的成效。

若是要进一步了解更为详尽的情况,管理者可以先从攻击链检视。以前述我们手动执行的恶意软体而言,它被归类正在执行或是植入的阶段,尚未取得系统的控制权限。

再者,感染的来源,像是电子邮件、网路磁碟,以及外部储存装置等,也是相当常见的渗透目标,这里也提供了相关的分析机制。在我们测试平台上看来,主要大约有3/4的攻击来自网页,其馀有14%是邮件攻击,还有7.8%从可移除的装置进行渗透,而根据这里呈现的资料,管理者可加以强化相关设施的防护措施。

我们上述提到仪表板里的图表和统计内容中,Cb Defense也提供了资料汇出的机制,可另存为CSV档案,让管理者能透过其他工具进阶分析。不过,相较于仪表板图像化的呈现手法,Cb Defense没有报表功能,企业势必就要透过其他的系统产生才行。

针对攻击行为提供多种层面的剖析

对于事件的调查,Cb Defense提供了攻击链的呈现,在下方的分析里,依据6种可疑行为型态,呈现事件可能会带来的危害,像图中的攻击手法,就是电脑内的应用程式遭到恶意软体滥用,进行偷渡其他渗透工具等行为。

产品信息

●建议售价:每年每台为3,500元(未税),最低需购买100台授权

●代理商:达友科技(02)2658-8970

●端点电脑作业系统支援:Windows 7~10、Windows Server 2008~2016、macOS 10.6~10.13

●硬体需求:2GHz处理器、1GB记忆体、700MB储存空间

●可连接的系统:SIEM、Syslog

iThome原文新闻连结:https://www.ithome.com.tw/review/123000