最新消息

[iThome报导]【兼顾操作与控管的安全上网机制】远端浏览器解决方案大评析:操作体验篇

[iThome技术编辑周峻佑 撰]

透过远端浏览器提供的隔离上网系统,诉求能让使用者执行本机惯用的浏览器软体,就能得到防护,而无需复杂的设定,而实际上如何达成,我们来一探究竟。

面临变化多端、潜伏在网页中的威胁,有别于现有的上网防护措施,改用在远端浏览器隔离执行的方式,同时避免可能埋藏其中的恶意内容,直接影响到使用者的电脑,甚至是成为攻击者进入到企业内部环境的渗透点。随著容器技术的成熟,采用执行完即删除的容器,提供远端载入网页,再传送画面到使用者电脑上的防护机制,也开始有厂商推出相关产品。

单纯就广义的远端浏览器隔离机制(Remote Browser Isolation,RBI),做法其实相当多元。然而,目前新兴的机制,则是透过容器的技术,做为实际载入网页的环境,而且,使用者执行结束之后,系统便直接将这些容器删除,避免可能留存在容器环境中的有害内容,横向扩散波及企业其他的设施。

而对于用户端的操作体验,也是这种做法诉求的重点之一。主要的目的,就是尽可能不影响使用者原先的上网方式,其中,最为重要的便是让用户执行原本惯用的浏览器软体,不需更换成管理者提供的专用浏览器,或是登录到另外一个桌面环境上网。

因此,近期多家厂商推出以上述提到的动态容器,执行网页内容的上网隔离措施,成为了受到关注的焦点。

目前提供这种能够集中控管,采取执行完便删除的容器,载入网页内容的系统,相关的产品并不多,在台湾能够取得的解决方案,主要包含了由汉领国际代理的Ericom Shield、达友科技代理的Menlo Security Isolation Platform,以及Symantec买下Fireglass后,推出的Web Isolation等3款产品。

透过远端浏览器执行保护端点电脑

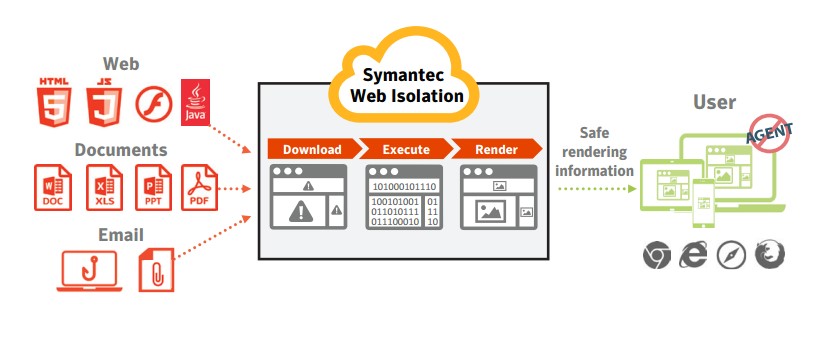

在这种透过远端载入网页的做法中,实际网页的程式码下载、执行,以及页面的渲染,都是在防护系统里执行,再将画面以HTML5的语法,传送到端点电脑的浏览器分页上,若是网页中含有恶意内容,不致直接影响这些接收画面的电脑。(图片来源/Symantec)

操作体验1:只要使用原来惯用的浏览器软体,就能得到上网防护

上述的新兴解决方案,都标榜使用者可执行原有的浏览器,网页的存取、载入,都是由远端容器环境中的浏览器处理,电脑上的浏览器便是透过HTML5标准的语法,接收来自远端环境执行的所得到的画面,因此,用户端使用的网页浏览器,只要支援上述的标准就能执行,但浏览器版本若是太旧,可能就无法采用这种防护系统。

不过,以现在市面上常见的浏览器而言,支援HTML5可说是行之有年,大部分的网站中,也广泛应用这种标准的语法,或是其中涵盖的CSS3样式表等,因此,无论是使用者端还是网站的部分,HTML5都是相当成熟的标准,反过来说,若是执行不支援这种标准的旧版浏览器,上网可说是处处碰壁,根本无法正常浏览。若是企业采用了远端浏览器隔离系统,来强化员工上网的安全,一般而言,不致产生用户端的浏览器软体相容性问题。

前端电脑只要设定代理伺服器

基本上,使用者若要取得RBI这种防护机制,基本上不需要安装额外的软体,上网前唯一要做的准备,就是设定由系统提供的代理伺服器(Proxy)。

而实际在企业中的做法,便可能透过像是群组管理原则(GPO)的方式,远端派送代理伺服器的设定,要求使用者都要透过远端浏览器隔离系统,并经由帐号与密码的身分验证之后,才能存取网际网路上的内容。但除此之外,无论是网页上内容的呈现,还是画面中的各种功能,基本上,都与一般上网没有差异,以我们实际测试前述多家产品的经验,几乎没有遇到网页排版的内容变形,或是网页无法使用的情况。

在套用这种防护机制做法上,除了利用代理伺服器之外,其中,Menlo安全隔离存取平台上,便额外提供了不需修改网路设定的方法,使用者便能在无法修改电脑代理伺服器设定时,藉此得到同样的上网防护。具体的做法,便是使用者要连线到系统指定的网页,依据页面上的内容,通过身分验证后,输入想要存取的网址,就能透过Menlo的平台执行页面载入,算是较为特别的做法。

无法相容早期版本浏览器软体

基本上,除非使用者执行非常早期的浏览器版本,不然几乎都能搭配远端浏览器隔离系统,并受到保护。以微软的IE浏览器来说,他们在2011年推出的第9版上,首度正式支援RBI系统中,所列为基本需求的HTML5标准,这款浏览器推出的时间,距离现在已经长达了7年之久。这段期间,无论是各主流浏览器HTML5的支援程度,还是网站中应用相关语法,都已经行之有年,换言之,执行不支援这种标准的旧款浏览器,机会可说是越来越少。

附带一提,就企业实务上的应用来说,对于仍要延用旧版浏览器的情况,由于开发厂商多半已经不再提供相关的漏洞修补,这些浏览器软体可能潜藏著高度风险,因此,企业势必限制这种软体可存取的范围,甚至将它们隔离在特定的区域,以避免这些浏览器遭受外部攻击所带来的风险。

虽然,远端浏览器隔离系统必须使用HTML5语法,无法直接向下相容这些尚未支援上述标准的浏览器,然而就实际的运用上,多数员工不会使用前述的旧版软体上网,所以,3家提供这种系统的厂商都表示,根据他们的经验,用户对于这种相容性的需求,其实并不高。

操作体验2:可正常浏览大部分网页,高画质影音串流也能顺畅执行

虽然,这种型态的防护系统,著重在提供了上网隔离机制,增加使用者电脑的安全性。因此,推出相关产品的厂商,并不像桌面虚拟化和远端桌面服务业者,诉求能够减少频宽,或是可执行需要大量图像运算的工作。但是,若是占用了大量的频宽与系统资源,也会影响端点使用者执行顺畅与否,算是相当重要的关键因素。

更节省频宽与端点系统资源

基本上,上网流畅度的疑虑,我们不只经由实际测试,也与厂商确认,无论是Menlo安全隔离平台,还是Symantec Web Isolation,提供前述产品的2家厂商都表示,使用者需要的网路频宽,并不会因此大幅增加。达友科技进一步指出,根据他们的资料,透过Menlo平台上网,电脑端所需的频宽,介于原来的50%至110%之间。换言之,套用这种机制后,基本上不会消耗更多网路频宽。

而在我们的实际测试中,也反映出这样的现象。在播放YouTube影片时,在端点电脑网路连线品质不太好的情况下,我们直接连线到网际网路时,只能播放720P解析度影片,但透过Menlo平台,同一部影片却能流畅以1080P播放(该平台是Menlo建置在日本AWS平台的RBI服务,所以拥有较大的频宽)。

由于网页内容的读取,都由这种平台处理完成,电脑端的浏览器只负责接收渲染完成的画面,因此在导入这种防护机制后,理论上,使用者端浏览器消耗的资源,也会较直接存取网际网路来得少。而我们实际的测试中,也印证了这样的情形。以64位元的Firefox 61.02浏览器存取Google搜寻首页时,透过工作管理员,比较记忆体的使用量,结果测试下来,经由Menlo存取时,大约少了5MB至10MB。

可存取电脑端浏览器上的书签

由于企业使用RBI系统后,使用者还是执行自己电脑上的浏览器,因此,对于需要使用浏览器中的书签功能,藉此快速存取特定网站,仍能正常运作。

再者,若是使用者利用了浏览器储存网站的帐号和密码,由于这些设定都在电脑端,理论上仍能使用,对于采用自动登入的网站来说,这样的防护并不会影响,不过,若是每次开启浏览器后,需要手动输入登入资料的情况,后续透过RBI存取这种页面时,很可能只出现了使用者的帐号名称,而不见得会一并填入已储存密码,对于相当仰赖浏览器密码储存功能的用户,就会产生影响。

不过,密码暂存的措施上,RBI系统也提供了弹性,像是Ericom Shield就在管制政策里,可针对特定网站或是网域,开放或是禁止使用电脑上的Cookie,避免使用者同时在浏览器上,以同一组帐号在不同的分页中,存取多项网站服务时,例如要执行Gmail、Google Docs、YouTube网页,便能在其中一个分页验证完成后,以同样的身分,在另外2个分页存取不同服务。

假如使用者在多台装置之间,利用了浏览器内建的设定同步功能,同样会因为实际由远端浏览器对外连线,而无法正确连结、执行。

浏览器操作方式仍有部分差异

其中,我们这次接触到的3款上网中,部分产品仍设法改良,企图维持原有的操作性,例如Menlo藉由名为Adaptive Clientless Rendering的独家转译技术,它仍然能够维持电脑上,浏览器原始右键功能,因此,使用者便不需要重新适应遭到更换的选单,也比较不会觉得操作的流程受到影响。

尤其,这类防护系统中,遭到置换的右键选项,也往往改以英文显示,因此,使用者很容易察觉这样的变化。至于Symantec Web Isolation,虽会以内建在系统的选单,替代浏览器原有功能,不过,对于会提供自定选单的网页,像是Google Docs、Gmail等,这套系统便会以网页的右键选单为主,不会更换。

不过,这种防护系统应用到企业内部时,诚如前言所述,由于以远端浏览器实际执行网页载入,再将呈现内容以画面传送给使用者电脑的做法,网页内容的读取都是远端浏览器执行,因此,对于使用者电脑上的浏览器软体操作,还是会造成一定程度的影响。

其中,最大的限制,就是对于需要利用外挂程式(Plug-ins)存取的网站,由于RBI系统容器里的网页浏览器并不支援,因此无法存取需安装像是Java、ActiveX,或是Silverlight等外挂软体的网站,同时,若所要连接的网站应用程式,需运用工商凭证和自然人凭证,也无法透过这种防护措施上网。

尽管,随著各家的浏览器不再支援这些外挂软体,这种以隔离浏览的防护措施,RBI厂商顺理成章没有纳入支援。但实际在企业环境中,这些软体可能仍旧在特定的应用系统上运作,因此实务上,无论是只能使用前述旧版IE浏览器执行,还是需要外挂软体的网站,厂商都是倾向建议在这类系统的主控台中,设定为例外的方式,略过远端浏览器隔离上网的防护机制。

在浏览器的版本与外挂软体之外,对于RBI终端使用者最为显著的变化,应该是套用这种防护系统后,电脑上浏览器的右键选单,便可能遭到系统替换,只剩下基本的常用功能,像是上一页、下一页,重新读取网页等项目,而非本机浏览器上原来的功能。而且,这样的变化,也可能会影响到使用者已经安装的浏览器扩充套件(Extensions),导致无法100%符合使用者原有习惯。

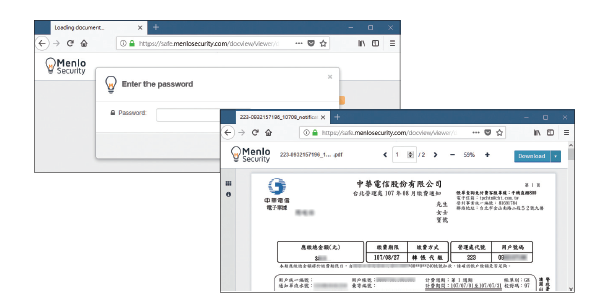

提供档案的下载前预览机制

对于使用者会存放到电脑中的文件或是压缩档案,部分RBI系统也提供了线上预览的机制,可确认是否为需要下载的资料。以图中为例,使用者需先在左上图中的Menlo验证网页上,输入密码,才能开启右图的电信单据PDF文件,线上预览这份文件的内容。

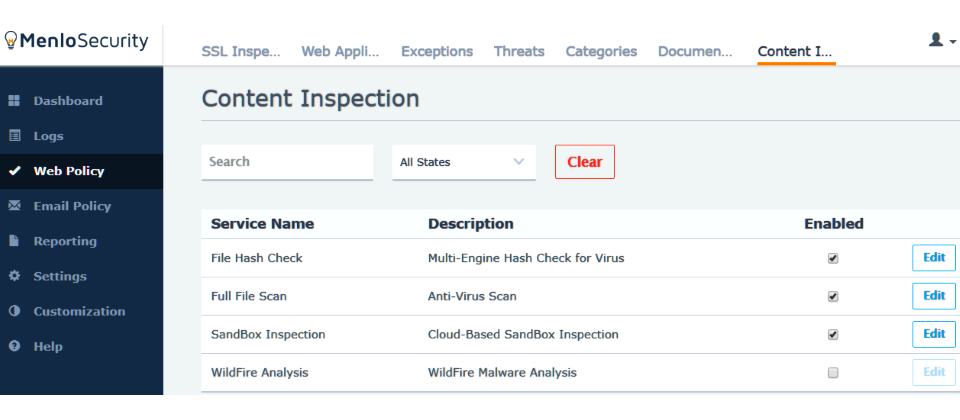

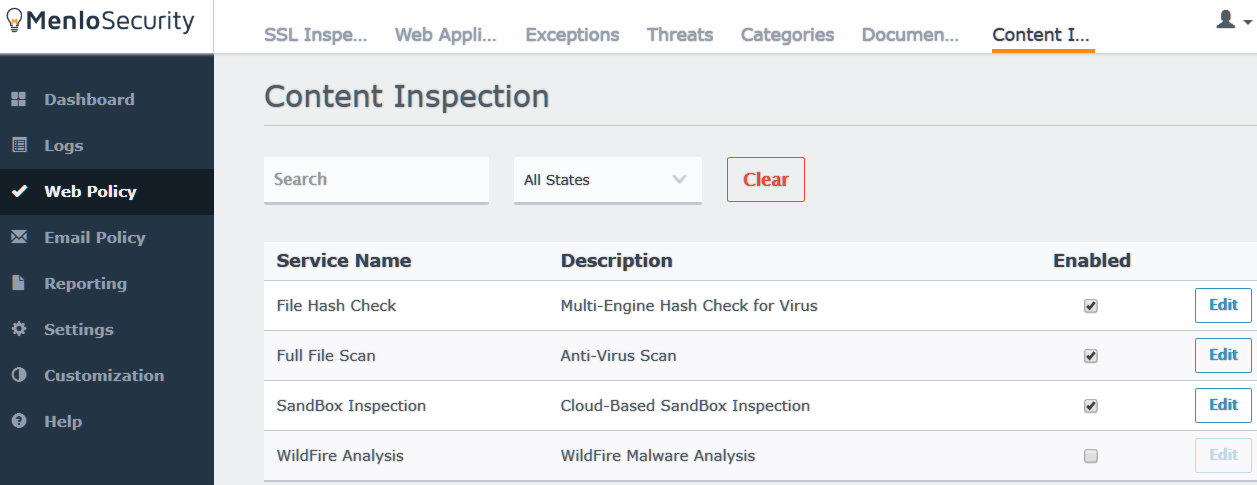

针对使用者下载到企业内部的档案,RBI提供各式检测机制

.png)

结合档案无害化的处理措施

针对下载档案的检测,Ericom Shield内建Votiro的档案消毒与重组机制,并能管制各种类型资料的检查的设定。而在较新的版本中,这款软体多了Vendor选项,企业可改用Check Point的解决方案。

采取4层检测机制

对于检查使用者下载的档案内容,Menlo隔离上网系统总共提供了4种关卡,从初步的档案杂凑值比对、防毒引擎扫描,到使用云端沙箱,若是企业已经部署了Palo Alto WildFire沙箱,这套系统也可将档案交给内部沙箱设备,再次触发。

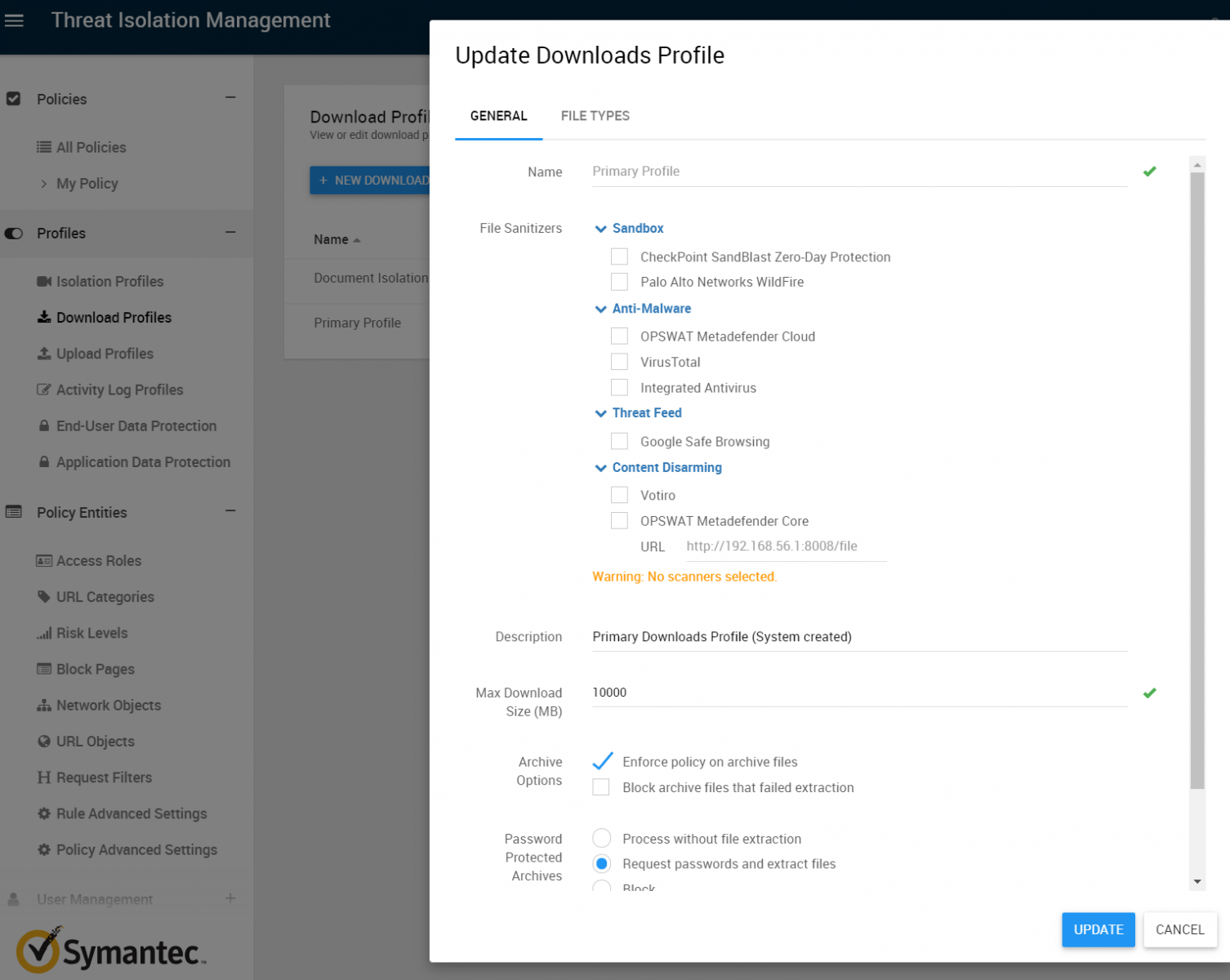

支援与多种检测系统搭配

在Symantec Web Isolation里,对于使用者下载档案的检测机制,包含了自家的防护功能外,能够搭配的恶意软体侦测系统选项,也是3款产品中最多,且同时涵盖了防毒引擎、沙箱、内容无害化等类型,并可接收Google Safe Browsing的威胁情资。